Deze ransomware die een mysterie is, een raadsel voor malware onderzoekers, dat ingepakt is in een enigma, is in een nieuwe variant verschenen. De bestandsextensie – de naam van de oude Noordse god Æsir, lijkt op haar andere iteraties – .thor, .locky en .odin. De ransomware heeft haar distributiemethode aanzienlijk verbeterd en kan zelfs meer gebruikers aantasten dan haar vorige versies. Gebruikers die met dit ransomvirus zijn geïnfecteerd, zouden de aanwijzingen niet volgen welke op hun wallpaper staan, en geen losgeld betalen dat door cyber-criminals wordt geëist. In plaats daarvan zouden zij dit artikel lezen om zich vertrouwd te maken met de Locky ransomware en om te leren hoe zij te verwijderen, hoe een backup van de bestanden te doen en hoe de bestanden gratis te herstellen.

Bron afbeelding: http://vignette3.wikia.nocookie.net

Overzicht bedreiging

| Naam |

Aesir Locky |

| Type | Ransomware, bestandsencryptie-malware |

| Korte omschrijving | De Locky .aesir malware-iteratie versleutelt de bestanden van de gebruikers en wendt een sterke combinatie van AES en RSA cijfers aan om de bestanden op de aangetaste computer te coderen. Dan eist zij u losgeld in Bitcoin te betalen om uw bestanden te kunnen decoderen. |

| Symptomen | De gebruiker die geïnfecteerd is met de Aesir Locky variant, kan losgeld nota’s en “instructies” in een tekstbestand zien en het typische Grey/Pink Locky wallpaper. Locky maakt reclame voor haar unieke decryptor voor de specifieke geïnfecteerde machine op een online Tor-based web page welke gelinkt is in deze aanwijzingen. |

| Distributie methode | Door een Exploit kit, Dll bestand aanval, kwaadaardige JavaScript of een drive-by download van de malware zelf op een verduisterde manier. |

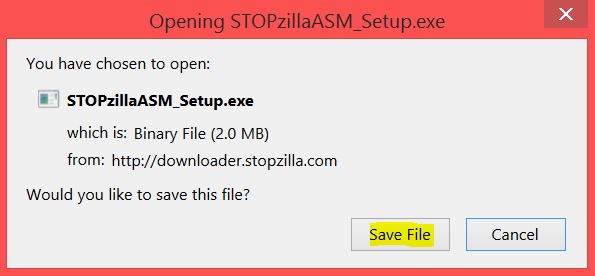

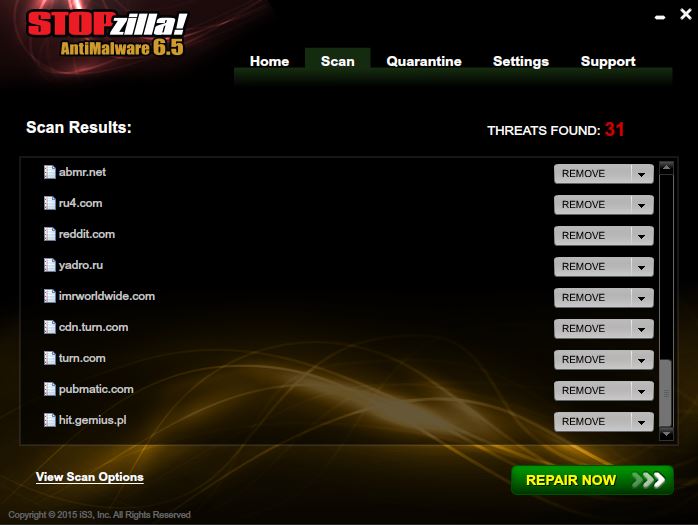

| Opsporingstool |

Controleert of uw systeem geïnfecteerd is met Aesir Locky

Downloaden

Malware Remover

|

.aesir extensie Locky Ransomware – Meer informatie daarover

Eerst – voordat deze iteratie van het Locky-virus de bestanden versleutelt, veroorzaakt zij de infectie. Dat geschiedt door een combinatie van geavanceerde tools. Deze tools laten de malware toe om zich te verspreiden en de computer te infecteren zonder dat de gebruiker iets merkt.

.aesir Ransomware – Distributie en infecteren

De eerste vastgestelde manier, op welke zich de Locky ransomware’s Aesir variant verspreidde, was een spam bericht dat een kwaadaardige e-mailbijlage bevatte als een .zip archive met de naam “logs_{random-id}.zip”. De inhoud van de e-mail was als volgt:

“Geachte {voornaam},

Wij ontvangen spam mailout van uw e-mail adres. Inhoud en logging van zulke berichten vindt u in de bijlage.

Bekijkt u dat alstublieft en neemt u met ons contact op.

Vriendelijke groeten,

Edith Hancock

ISP Support Tel.: (840) 414-21-61”

Bron: Twitter.com

Nadat de gebruiker het zip bestand opent, ziet hij een kwaadaardig .js JavaScript bestand dat een absoluut toevallig gegenereerde naam heeft met de letters A-Z en de cijfers 0-9, bij voorbeeld:

Nadat de gebruiker het JavaScript bestand opent, verbindt zich de .aesir versie van Locky malware met een C2 server op een van de veel distributie sites van Locky:

Daarna downloadt de malware een .dll bestand met een toevallig gegenereerde naam naar de %Temp% map, waar ook meer bestanden kunnen gedownloadt worden. De Aesir Locky malware downloadt ook een “information.cgi” bestand naar zijn POST traffic, dat hoogstwaarschijnlijk een variant van de losgeld nota bevat.

Een ander scenario van infecteren met deze iteratie van de Locky ransomware werd vastgesteld in de sociale media Facebook. Malware onderzoeker Catalin Cimpanu meldde op Bleeping Computer dat Locky zich te verbreiden begon door spam berichten met kwaadaardige .svg bestanden gezonden van verachte accounts rechtstreeks naar de gebruiker. Spam berichten als Photo_2311.svg welke direct zijn gezonden, zijn geen foto’s, dus gebruikers worden gewaarschuwd om zulke bestanden niet te openen want zij bevatten de beruchte Nemucod downloader – hij wordt met de Nemucod ransomware gebruikt en kan uw computer met Locky infecteren.

Locky .aesir Extensie Ransomware – Post-Infectie activiteiten

Gelijkwaardig aan de vorige .shit, Locky variant, gebruikt deze type van ransomware javascript bestanden en kan ook .hta bestanden voor het infecteren aanwenden. Nadat de infectie is veroorzaakt, kan de malware aanvangen de encryptieprocedure uit te voeren.

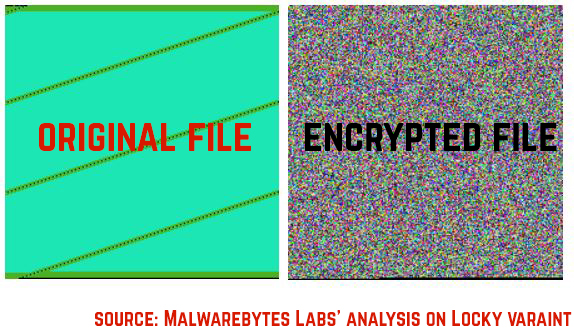

Deze procedure wijzigt de kernstructuur van een bestand zodat het niet meer kan worden geopend en brengt ook de AES (Advanced Encryption Standard) encryptie algoritme aan om dit te doen. Nadat dit algoritme is aangewend, kan het bestand niet meer worden geopend en zijn kerncode ziet er als in het volgende voorbeeld uit:

Na het versleutelen verschijnen de versleutelde bestanden, zoals audio bestanden, video’s, beelden, databanken, documenten en andere populaire bestandsvormen, in een a non-icon vorm met gewijzigde namen en de .aesir bestandsextensie:

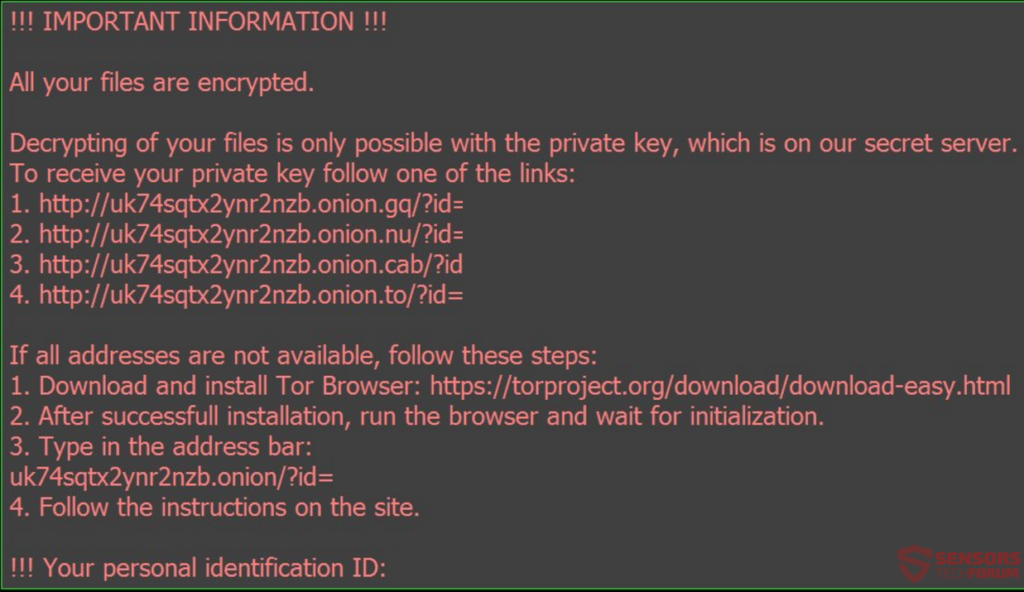

Nadat het encryptieproces is uitgevoerd, wijzigt de Aesir-versie van Locky de wallpaper met dezelfde taal die was vastgesteld gebaseerd op het geïnstalleerde Windows systeem:

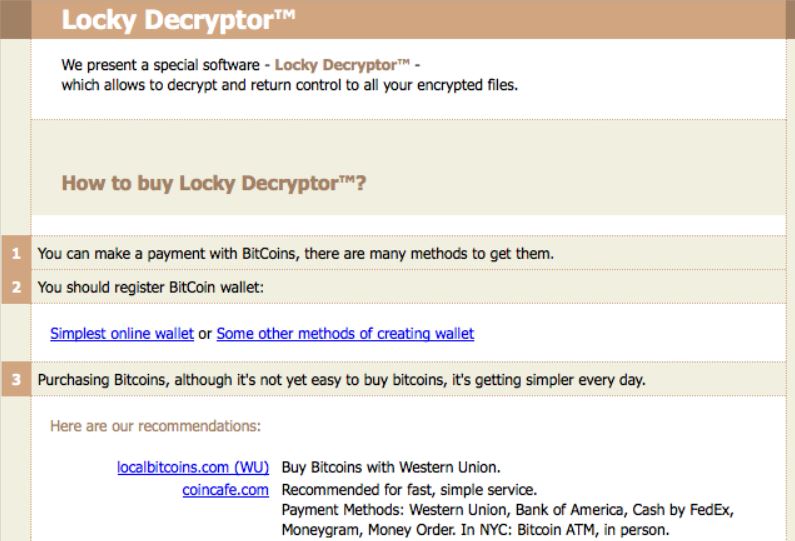

Deze wallpaper brengt u naar een webpage van Locky Decryptor welke de gebruikers vraagt om geld naar BitCoin te converteren en losgeld te betalen om het tailor te downloaden dat was gecreëerd voor de decryptor:

Locky Aesir Ransomware – conclusie, verwijderen en herstellen van bestanden

In conclusie, deze variante van Locky ontwikkelde zich in het bijzonder als het op de distributie aankomt. Nu kan zij via kwaadaardige browserextensies, via Facebook met .svg bestanden en via een nieuwe kwaadaardige JavaScript infecteren. Totdat experts daarin slaan om een oplossing tegen de Locky ransomware te vinden, adviseert men om alle Locky varianten van de computer te verwijderen:

- .shit Locky iteratie (zie link in het artikel boven)

- .thor Locky virus

- .locky Ransomware

- .zepto Locky Ransomware

Om de .aesir Locky variant te verwijderen, moet u eerst een backup van alle versleutelde bestanden maken want de ransomware gebruikt een combinatie van AES en RSA cijfers en heeft een unieke sleutel voor elk bestand. Het virus knoeit rechtstreeks de bestanden en kan zij op deze manier voor onbepaalde tijd breken. Dus, wij adviseren u, als u geen ervaring heeft, de volgende automatische instructies na te gaan om het virus te verwijderen.

Decoderen van bestanden: de enige reden waarom malware onderzoekers Locky nog niet hebben gebroken, is dat het virus een custom programmed (aangepast) decryptor gebruikt. Het correspondeert met een unieke sleutel voor elke infectie. Op deze manier wordt de decodering tot een erg moeilijke taak. Niettemin, u kunt proberen om onze alternatieve oplossingsmethodes te gebruiken in stap “3. Bestanden herstellen die door Aesir Locky gecodeerd zijn”. Zij zijn niet volkomen effectief maar zij kunnen u helpen om ten minste enige van uw bestanden te herstellen. Het kan namelijk mogelijk zijn dat de malware ook niet alle heeft gewist.

Hoe Aesir Locky van je computer verwijderen? (handmatig)

Aandacht! Belangrijke mededeling m.b.t. Aesir Locky: de handmatige verwijdering van Aesir Locky vereist het aanbrengen van wijzigingen in de systeembestanden en registers. Dit kan dus schade aan je PC veroorzaken. Beschik je niet over de vereiste kennis? Geen probleem, je kunt dit doen door een malware remover te gebruiken.

Automatisch verwijderen Aesir Locky door het downloaden van een geavanceerde anti-malware programma.

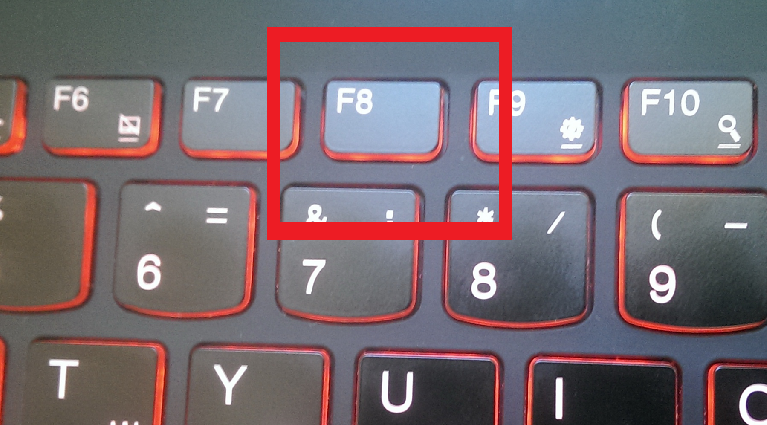

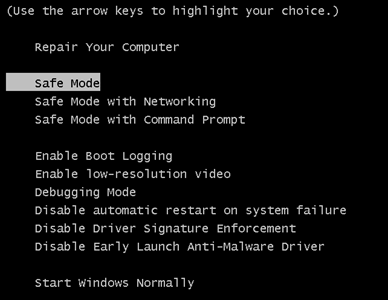

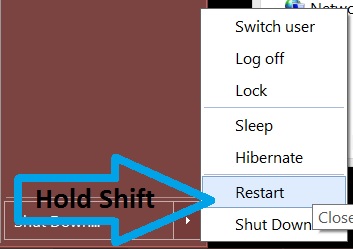

1. Voor Windows 7, XP en Vista.

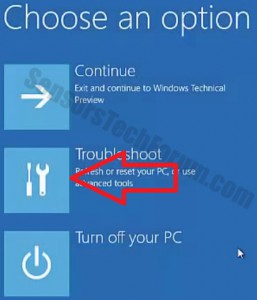

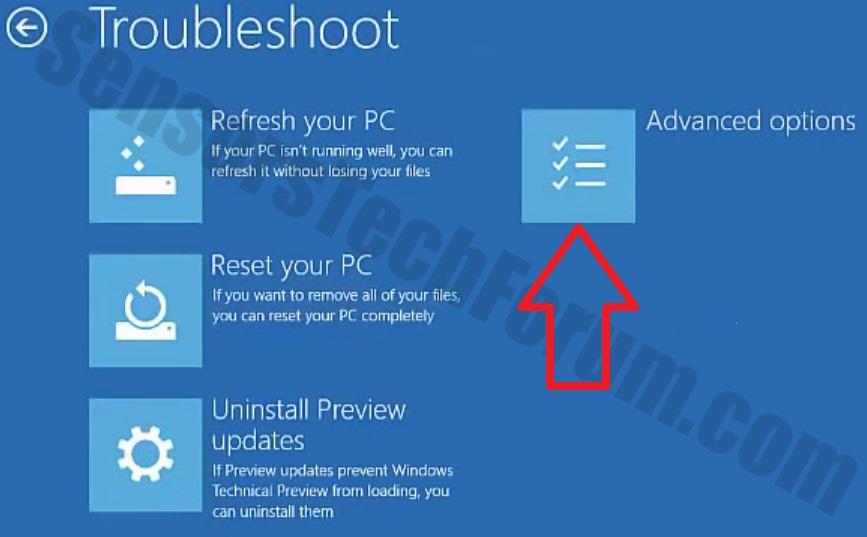

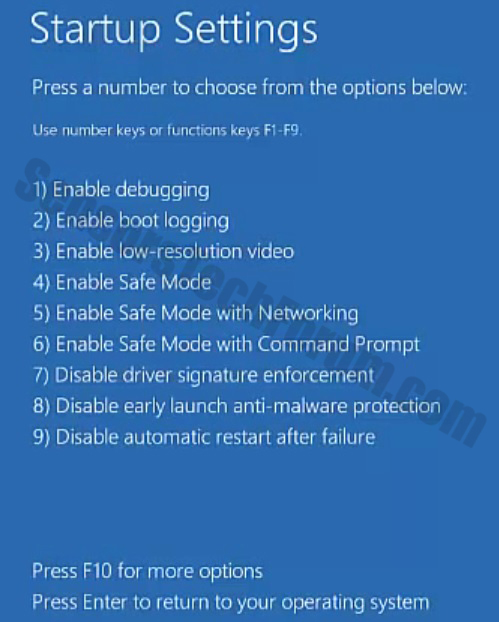

1. Voor Windows 7, XP en Vista. 2. Voor Windows 8, 8.1 en 10.

2. Voor Windows 8, 8.1 en 10.

1. Om Aesir Locky te verwijderen moet je eerst SpyHunter installeren.

1. Om Aesir Locky te verwijderen moet je eerst SpyHunter installeren.

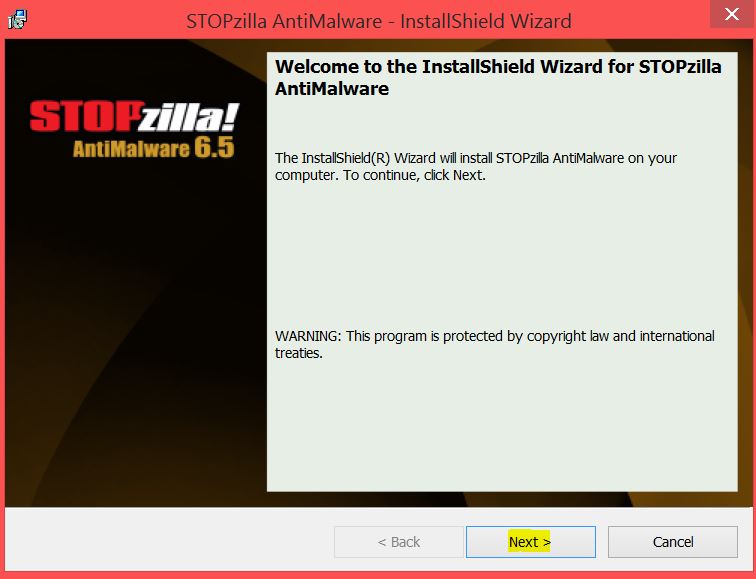

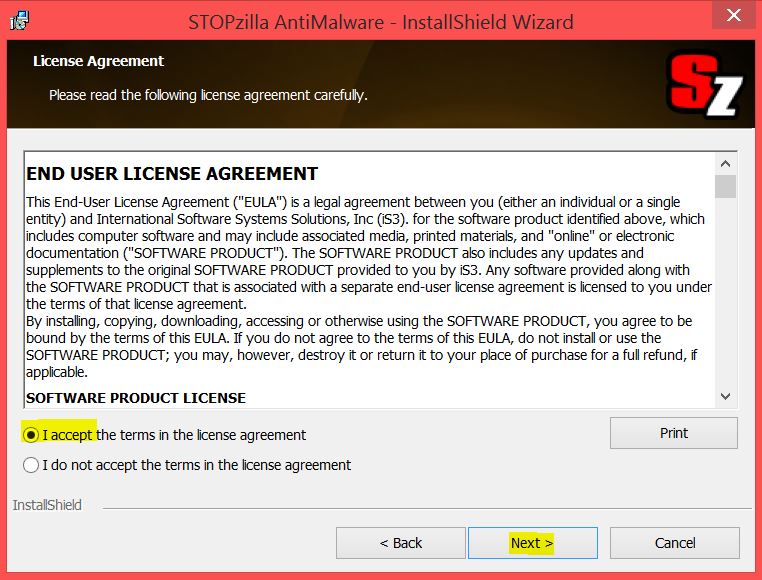

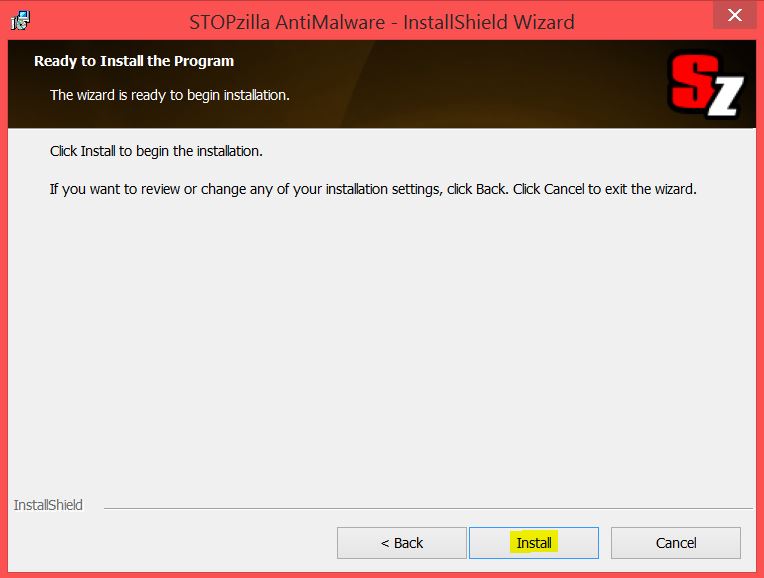

STOPZilla Anti Malware

STOPZilla Anti Malware