Onlangs werd een nieuwe en verbeterde versie van de ransomware CryptoWall gesignaleerd. De nieuwe CryptoWall 3.00 maakt gebruikt van een losgeld bericht en stuurt het verkeer door naar een website waarop het slachtoffer losgeld moet betalen om zijn bestanden via de anonieme netwerken Tor en I2P te laten ontsleutelen.

CryptoWall is een bedreiging die de bestanden van de gebruiker versleutelt en daarna $ 500 losgeld eist om ze te ontsleutelen. Gewoonlijk moet het losgeld binnen 168 uur in Bitcoints worden betaald.

Overzicht bedreiging

| Naam | CryptoWall 3.0 |

| Type | Ransomware |

| Korte omschrijving | De gebruikersbestanden zijn versleuteld en onbruikbaar. |

| Symptomen | De gebruiker krijgt een losgeld bericht te zien. |

| Verspreidingswijze | Via malware bijlagen. |

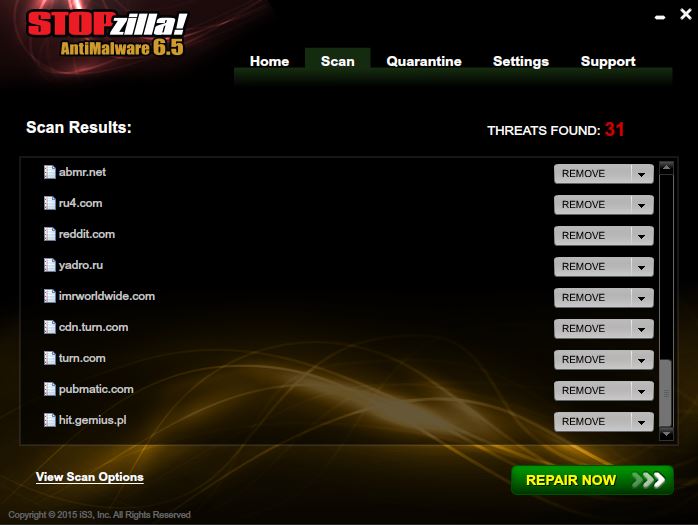

| Detectietool |

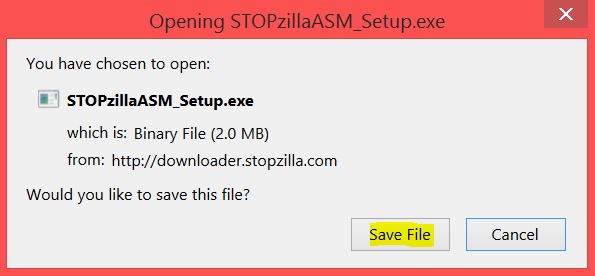

Controleer of je systeem door CryptoWall 3.0 is aangetast Downloaden

Malware Remover

|

| Gebruikerservaring | Neem deel aan onze forum en leer meer over CryptoWall 3.0. |

De nieuwe functies van CryptoWall 3.0

De nieuwe versie van CryptoWall maakt gebruik van nieuwe Tor to Web gateways: torman2.com, torforall.com, torroadsters.com en torwoman.com. Een daarvan leidt het slachtoffer door naar dezelfde website met betalingsinstructies, maar de ID-codes voor de opvolging van de betalingen zijn uniek.

De betalingstermijn wordt verlengd van vijf dagen naar een week, daarna wordt het losgeld naar $ 1.000 verhoogd.

De oplichters hebben bijkomende bestanden met informatie over de betaling en het herstel van de versleutelde gegevens gecreëerd:

- HELP_DECRYPT.HTML: gebruikt je webbrowser om informatie te tonen over de bedreiging, de versleuteling en de betalingsmethodes

HELP_DECRYPT.PNG: bevat informatie over CryptoWall 3.0- HELP_DECRYPT.TXT: idem als hierboven, maar met platte tekst

- HELP_DECRYPT.URL: gebruikt je webbrowser om de “ontsleutelingsdiensten” van CryptoWall 3.0 voor te stellen terwijl Windows aan het opstarten is

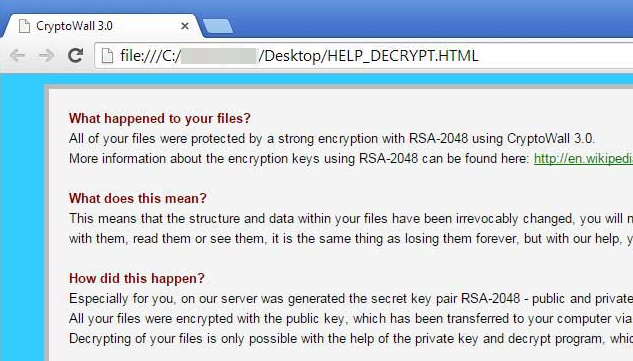

Het losgeld bericht van CryptoWall 3.0 ziet er als volgt uit:

Wat is er met je bestanden gebeurd?

Al je bestanden werden beschermd met een sterke versleuteling met RSA-2048 via CryptoWall. Meer informatie over de encryptie-sleutels die RSA-2048 gebruiken kan je hier vinden: en.wikipedia.org/wiki/RSA_(crypto system).

Wat betekent dit?

Dit betekent dat de structuur en data in deze bestanden onherroepelijk gewijzigd werden. Je zal er niet meer mee kunnen werken, ze kunnen lezen of zien. Het is hetzelfde als ze voor altijd kwijt zijn maar met onze hulp kan je ze herstellen.Hoe kon dit gebeuren?

Speciaal voor jou genereerde onze server een geheim sleutelpaar RSA-2048 – publiek en privaat. Al je bestanden werden versleuteld met de publieke sleutel die verzonden werd naar je computer via het internet. Het ontsleutelen van je bestanden is enkel mogelijk met de hulp van de private sleutel en het ontsleutelingsprogramma dat zich op onze geheime server bevindt.Wat moet je doen?

Helaas, als je niet de nodige stappen zet binnen de opgegeven tijd dan zullen de voorwaarden voor het bekomen van de private sleutel gewijzigd worden. Als je waarde hecht aan je data dan suggereren we je tijd niet te verliezen met het zoeken naar oplossingen want deze bestaan niet.

Na de bestandsversleuteling worden alle originele bestanden verwijderd. Als je geen reservekopie van je bestanden hebt gemaakt, kan je eventueel gebruik maken van een betrouwbare software om je bestanden (of tenminste een deel daarvan) van de shadow kopieën van Windows te herstellen. Verder in dit artikel lees je hoe je dit moet doen.

Verbinding met de I2P-bestanden

De nieuwe versie van CryptoWall werd ontdekt door veiligheidsexperts van Microsoft en de Franse onderzoeker Kafeine die heeft gemeld dat de communicatie met de C&C server versleuteld is met een RC4-algoritme en gebruik maakt van een I2P-protocol.

Kafeine heeft de nieuwe dreiging proberen te testen en hij kreeg telkens een foutmelding als hij met de proxies verbinding probeerde te maken. In de melding stond dat de I2P-website niet beschikbaar is wegens verschillende redenen – ofwel was het onmogelijk om verbinding te maken met de systemen ofwel was het netwerk overbelast. De hackers bleken zich voorbereid te hebben op zulke situaties omdat ze gedetailleerde instructies hebben gegeven over hoe men toegang kan krijgen tot de ontsleutelingsdiensten van het Tor-netwerk.

Nieuwe verspreidingsmethoden van Cryptowall 3.0 (4 september 2015)

Hoe belandt Cryptowall in je computer?

De ransomware is al lang genoeg aanwezig geweest zodat de onderzoekers voldoende informatie over zijn methoden konden verzamelen. De ransomware verspreidt zich vooral via e-mails met ZIP-bijlagen waarin uitvoerbare bestanden gemaskeerd als PDF-bestanden verborgen zitten. Deze bestanden kunnen naar alle vormen van zakelijke communicatie verwijzen:

- Facturen

- Bestelbons

- Rekeningen

- Klachten

Zodra het PDF-bestand wordt uitgevoerd, wordt CryptoWall op je computer geïnstalleerd. De malware bestanden zullen zich in %AppData% of in %Temp% vestigen. Daarna zal de ransomware je systeem scannen op zoek naar bestanden die versleuteld kunnen worden. Alle harde schijven, externe schijven, gedeelde netwerklocaties en zelfs je Dropbox map zal worden gescand. Elke harde schijf van het systeem zal worden gecontroleerd op gegevensbestanden.

Hieronder vind je een lijst met de mogelijke locaties waar CryptoWall 3.0 zich zou kunnen vestigen:

- %Temp%

- C:\[willekeurig]\[willekeurig].exe

- %AppData%

- %ProgramData%

- %LocalAppData%

Kan ik de bestanden vinden die door CryptoWall 3.0 zijn versleuteld?

De bestanden die door CryptoWall 3.0 zijn versleuteld worden samen met hun paden in het Windows-register opgeslagen. De locatie van de subsleutel ziet er als volgt uit:

→HKCU\Software\[unique computer ID]\[random ID]

Een echt voorbeeld ziet er zo uit:

→HKCU\Software\03DA0C0D2383CCC2BC8232DD0AAAD117\01133428ABDEEEFF

De procedure wordt herhaald voor elk versleuteld bestand onder de bovenvermelde sleutel.

ListCwall kan ook worden gebruikt. Dit is een instrument dat door Bleeping Computer is ontworpen om de versleutelde bestanden automatisch te vinden en te exporteren. Dit instrument kan ook reservekopieën van de versleutelde bestanden maken en ze elders bewaren als de gebruiker beslist om de computer te formatteren.

Hieronder vind je een lijst met bestandsextensies waar CryptoWall 3.0 voornamelijk naar op zoek is:

→ .3dm, .3ds, .3fr, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .3g2, .3gp, .3pr, .7z, .ab4, .accdb, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .accde, .accdr, .accdt, .ach, .acr, .act, .adb

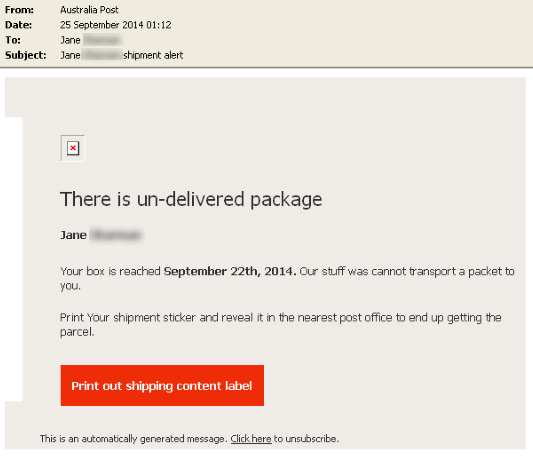

Gebruikersgedrag en de ransomware. Phishing fraude

Alles wat we tot nog toe hebben uitgelegd over de verschillende verspreidingsmethoden kan slechts één ding betekenen – de cybercriminelen rekenen enkel op de medewerking van de gebruiker. De zogenaamde phishing methode – een vorm van sociale engineering dat vermoedelijk via malware wordt verspreid en gebruikersdocumenten en –gegevens verzamelt. Aan de hand van het voorbeeld hieronder kan je zien hoe er een dergelijk e-mail bericht uitziet:

Image Source: Symantec

Tips om je computer tegen Cryptowall te beschermen

Om malware te vermijden kan je best gearchiveerde bestanden zoals .zip, .jar, .tar, .7z, .msi en uitvoerbare/tekst bestanden zoals .com, .exe, .scr, .bat, .js, .jse, .vb, .vbe, .wsf, .wsh, .cmd niet downloaden. Denk er altijd aan dat echte bedrijven nooit bestanden zoals deze zullen verzenden, tenzij dit op voorhand met de ontvanger is afgesproken.

Daarnaast kan je ook gebruik maken van onlinediensten die websites beoordelen zoals Norton Safe Web. Aan de hand hiervan kan je bepalen of een website veilig is. Wat betreft de ransomwares die je bestanden versleutelen, de beste tip is zeer eenvoudig – maak altijd reservekopieën van je bestanden. Doe het altijd, zeker als je gegevens waardevol zijn en als je veel zakelijke documenten op je computer hebt.

Je kan eventueel een kijkje nemen naar de algemene tips op onze forum die ook op CryptoWall 3.0 van toepassing zijn.

BELANGRIJK!

CryptoWall 3.0 kan ook bestanden op gedeelde netwerklocaties versleutelen als ze als een schijfletter zijn ingesteld. Als dit niet het geval is, zal CryptoWall 3.0 er niet aan kunnen komen. Om de gedeelde netwerklocaties te beveiligen, moet je beschrijfbare toegang tot de locatie enkel aan geautoriseerde gebruikers geven. Dit is heel belangrijk als het gaat om bedreigingen zoals CryptoWall.

CryptoWall 3.0 verwijderen en gecodeerde bestanden herstellen

Volg de instructies om deze ransomware van je computer te verwijderen. Denk eraan dat de beste en de veiligste manier om dit te doen is met een anti-malware programma.

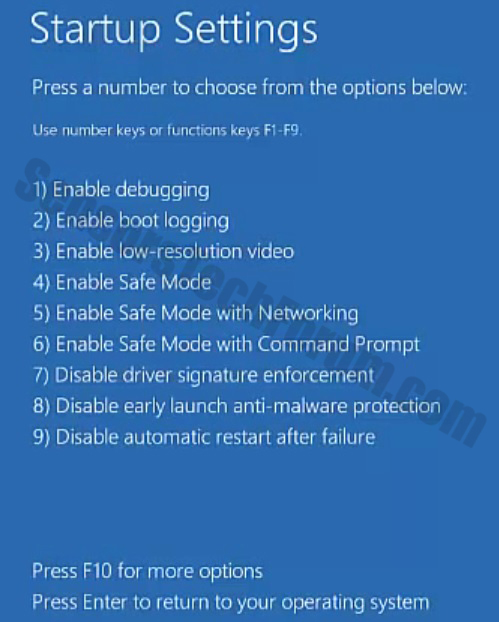

Hoe CryptoWall 3.0 van je computer verwijderen? (handmatig)

Aandacht! Belangrijke mededeling m.b.t. CryptoWall 3.0: de handmatige verwijdering van CryptoWall 3.0 vereist het aanbrengen van wijzigingen in de systeembestanden en registers. Dit kan dus schade aan je PC veroorzaken. Beschik je niet over de vereiste kennis? Geen probleem, je kunt dit doen door een malware remover te gebruiken.

Automatisch verwijderen CryptoWall 3.0 door het downloaden van een geavanceerde anti-malware programma.

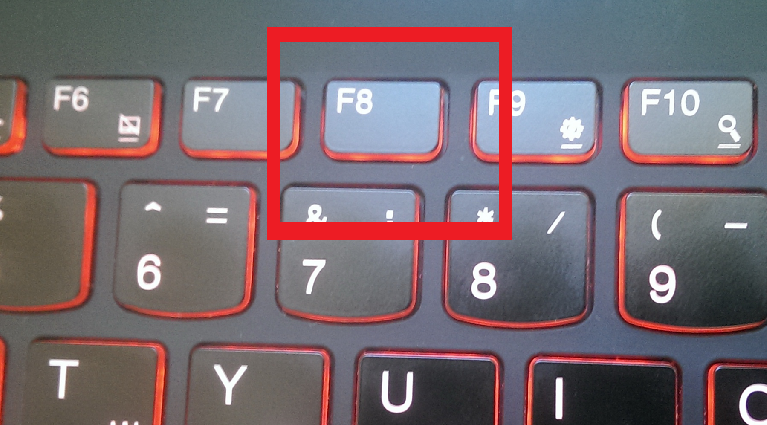

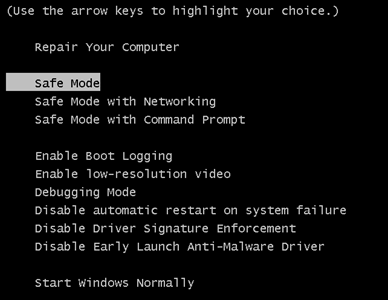

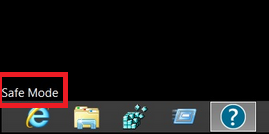

1. Voor Windows 7, XP en Vista.

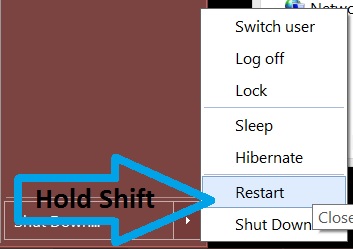

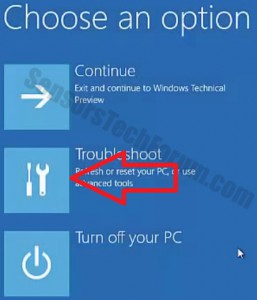

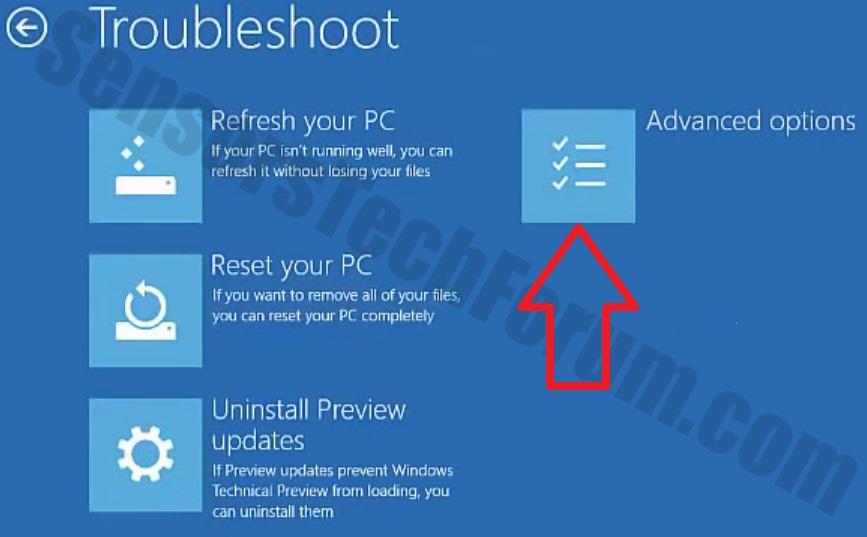

1. Voor Windows 7, XP en Vista. 2. Voor Windows 8, 8.1 en 10.

2. Voor Windows 8, 8.1 en 10.

1. Om CryptoWall 3.0 te verwijderen moet je eerst SpyHunter installeren.

1. Om CryptoWall 3.0 te verwijderen moet je eerst SpyHunter installeren.

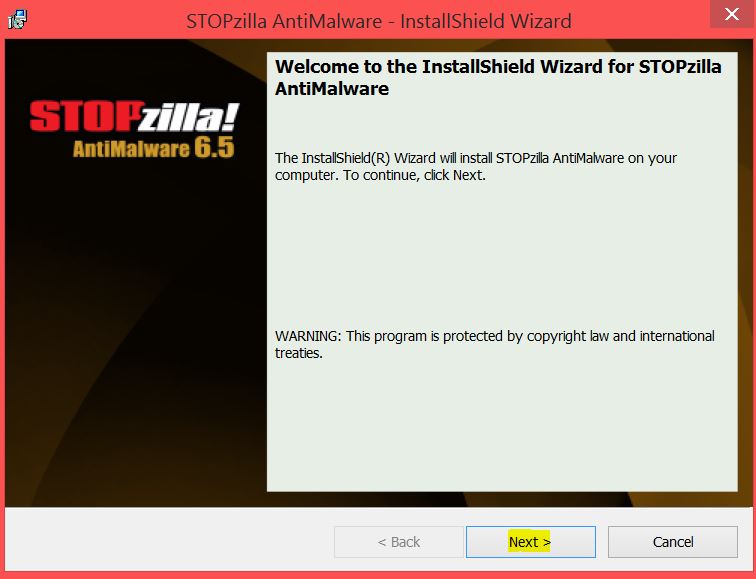

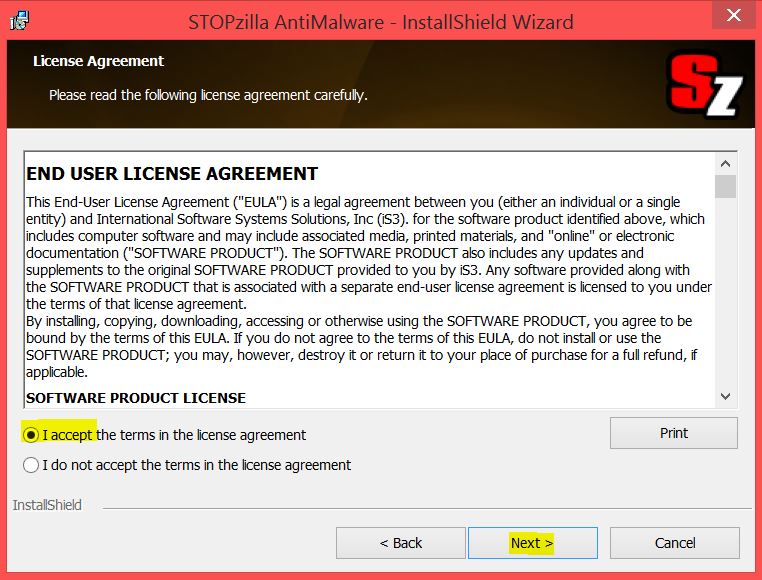

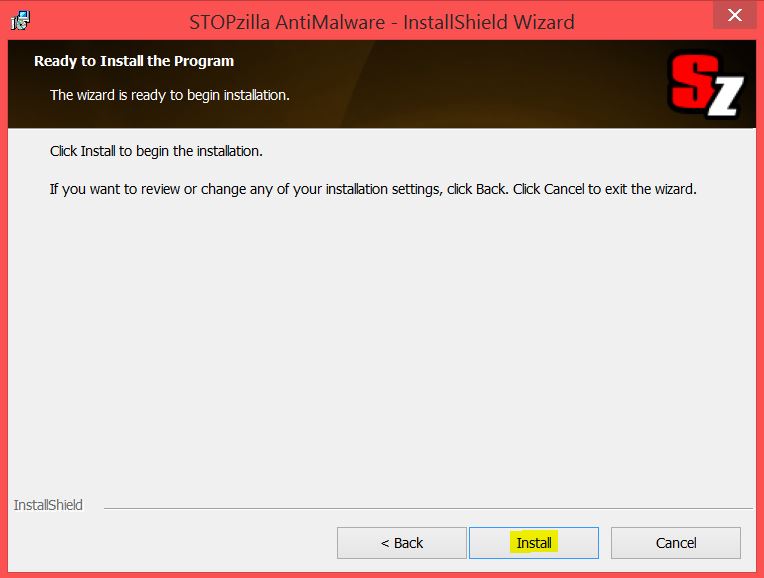

STOPZilla Anti Malware

STOPZilla Anti Malware