Een erg nieuwe variant van de Lockyransomware werd door malware onderzoekers gevonden nadat de variant met de .shit extensie verschenen was. De scheppers van het virus hebben besloten om het thema over de Noordse mythologie terug in hun ransomware projecten te brengen, want wij zien de .thor extensie toegevoegd aan de namen van de versleutelde bestanden. Om te zien hoe u het virus kunt verwijderen en uw bestanden kunt herstellen, leest maar het hele artikel.

Een erg nieuwe variant van de Lockyransomware werd door malware onderzoekers gevonden nadat de variant met de .shit extensie verschenen was. De scheppers van het virus hebben besloten om het thema over de Noordse mythologie terug in hun ransomware projecten te brengen, want wij zien de .thor extensie toegevoegd aan de namen van de versleutelde bestanden. Om te zien hoe u het virus kunt verwijderen en uw bestanden kunt herstellen, leest maar het hele artikel.

Overzicht bedreiging

| Naam |

.thor files |

| Type | Ransomware, Cryptovirus |

| Korte omschrijving | De ransomware versleutelt uw gegevens en toont dan een losgeld nota met instructies over de betaling. |

| Symptomen | Versleutelde bestanden hebben de .thor extensie toegevoegd aan hen. |

| Verspreidingswijze | Spam Emails, E-mailbijlagen (.wsf, .js, .hta, .zip, .vbs, .bin), Google Docs |

| Opsporingstool |

Controleert als uw systeem is geïnfecteerd door .thor files

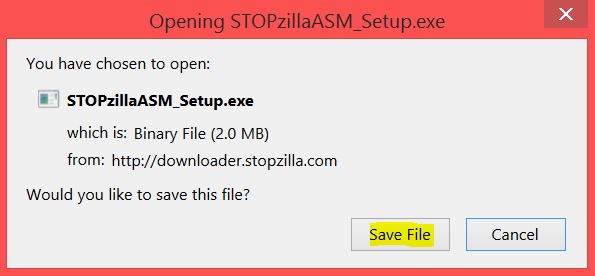

Downloaden

Malware Remover

|

LockyRansomware – Verspreiding

De laatste malware variant van de Locky ransomware gebruikt Command en Control servers om zich te verspreiden. Spam e-mails zonder tekst (met “empty body”) houden bijlagen in die een downloader aan uw PC leveren. Vanaf dan voegt de downloader de ransomware aaneen en codeert uw data. De e-mailbijlagen zien er als gewone documenten uit, terwijl de naam, het adres en het e-mailadres van de afzender vals zijn maar gegevens van reële ondernemingen en hun medewerkers nadoen. De bijlagen zijn script holders of downloaders, en de gebruikte bestanden zijn van het type: .wsf, .js, .hta, .zip, .vbs and .bin .

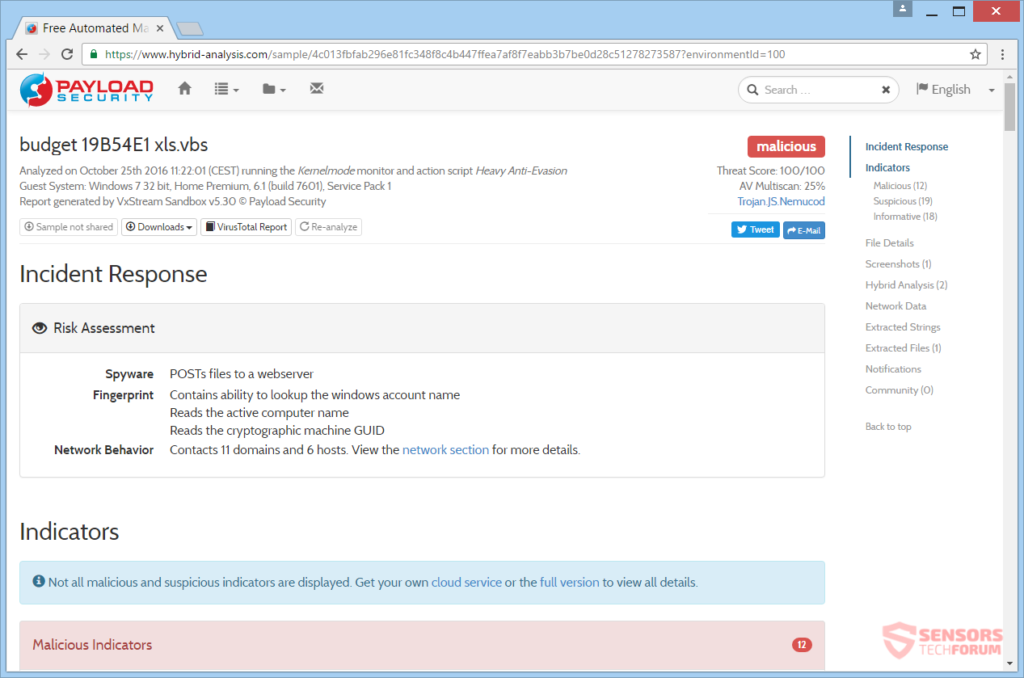

Hierna een voorbeeld van een bestand dat opgespoord werd door Payload Security:\

Locky ransomware kon ook via sociale media en netwerken en file-sharing sites worden verspreid. Een platform informeerde over het leveren van kwaadaardige bestanden door Google Docs. Zorgt ervoor dat u nooit links, bijlagen en bestanden opent die verdacht zijn of van een onbekend oorsprong komen. Voordat u de bestanden opent, zorgt ervoor dat zij niet van een van de boven genoemde types zijn incl. .exe. Daarnaast scant hen altijd met een security tool, controleert ook de signatures en de grootte van de bestanden. U kunt ook het thema over de ransomware prevention tips op ons forum bezoeken.

LockyRansomware – Omschrijving

Locky ransomware gebruikt een nieuwe extensie aan de namen van de versleutelde bestanden, namelijk de .thor extensie. Men kan zeggen dat de cibercriminals van het cryptovirus naar zijn wortels terug gaan – d.w.z. de Noordse mythologie.

De meeste extensies welke gebruikt door de ransomware worden, zijn naar Thor, Odin, en Loki genoemd, die goden zijn in de Noordse mythologie. De oplichters konden maar de goden in de stijl van Marvel’s comics en movies bedoeld willen hebben. Wat zelfs interessanter is – Heimdallr is ook een Noordse god (zoon van Odin) en Heimdal Security is benoemd naar hem. Bespotten malware scheppers Heimdal Security? Of Anti-malware programma’s in het algemeen?

Het virus gebruikt C2 (Command and Control) servers om zijn payload bestanden te leveren als omschreven in de vorige paragraaf. De bestanden houden een kwaadaardig script in dat een .dll bestand naar uw computer downloadt. Zodra gestart, wordt uw computer systeem geïnfecteerd. U kunt sommige van de C2 servers hierna zien:

- 185.102.136.77:80/linuxsucks.php

- 91.200.14.124:80/linuxsucks.php

- 91.226.92.225:80/linuxsucks.php

- 77.123.14.137:221/linuxsucks.php

- yptehqhsgdvwsxc.biz/linuxsucks.php

- fvhnnhggmck.ru/linuxsucks.php

- krtwpukq.su/linuxsucks.php

- tdlqkewyjwakpru.ru/linuxsucks.php

Lockyransomware kan van veel download locaties worden gedownload, sommige daarvan zijn op de lijst hierna.

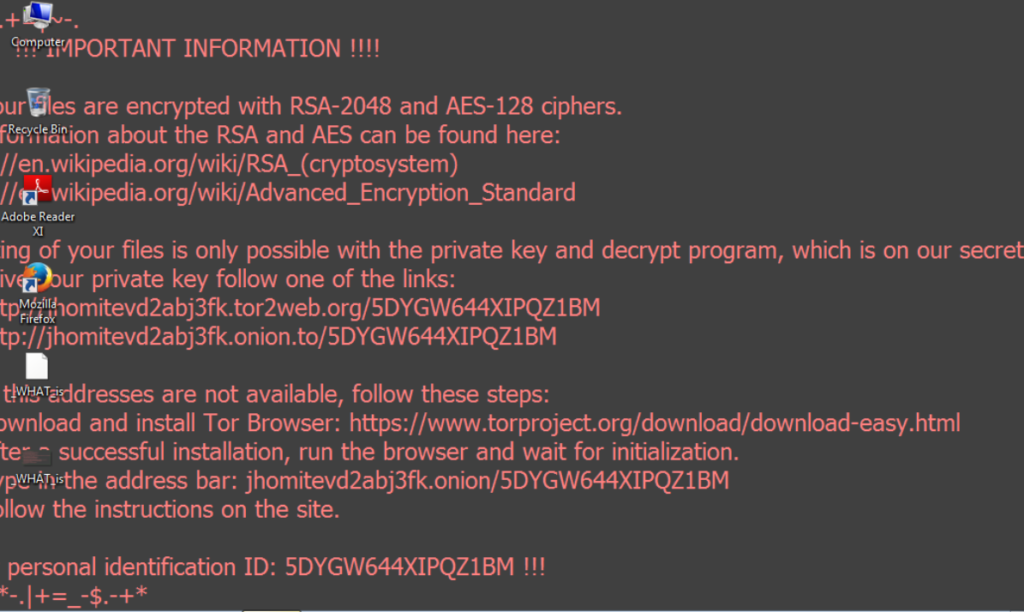

Nadat het .DLL bestand is uitgevoerd, versleutelt het uw bestanden en toont een losgeld nota. Copies van de nota worden met de naam _WHAT_is verbreid in de directories met versleuteld bestanden. Een bestand is van het type .bmp en een ander is van het type .html en het image bestand zal als uw desktop background geïnstalleerd worden.

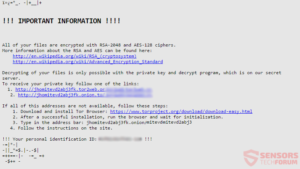

De ransom nota van het virus is dezelfde als de variant met de .shit extensie:

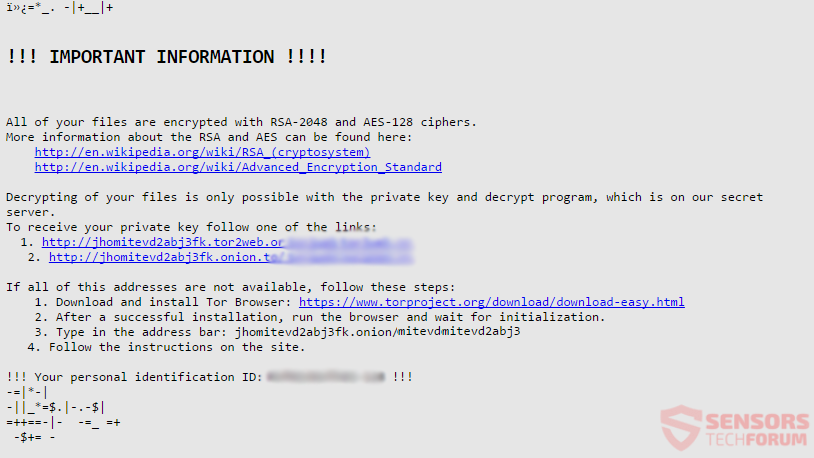

Als u het _WHAT_is.html bestand loadt, zal het zo eruit zien:

De tekst zegt het volgende:

!!! BELANGRIJKE INFORMATIE !!!

Al uw bestanden zijn met RSA-2048 en AES-128 cijfers versleuteld.

Meer informatie over de RSA en AES kan hier worden gevonden:

https://en.wikipedia.org/wiki/RSA_(cryptosystem)

https://en.wikipedia.org/wiki/Advanced_Encryption_Standard

U kunt uw bestanden decoderen alleen maar met een persoonlijke sleutel en een decrypt programma van onze geheime server.

Volgt een van de links hierna om uw persoonlijke sleutel te ontvangen:

1. http://jhomitevd2abj3fk.tor2web.org/5DYGW6MQXIPQSSBB

2. http://jhomitevd2abj3fk.onion.to/5DYGW6MQXIPQSSBB

Als al deze adressen niet beschikbaar zijn, volgt u de volgende stappen:

1. Download en installeer Tor Browser: https://www.torproject.org/download/download-easy.html

2. Na een succesvolle installatie, start de browser en wacht op de initialisatie.

3. Typt in de adresbalk: jhomitevd2abj3fk.onion/5DYGW6MQXIPQSSBB

4. Volgt de instructies op de site.

!!! Uw persoonlijke identificatie ID: 5DYGW6MQXIPQSSBB !!!

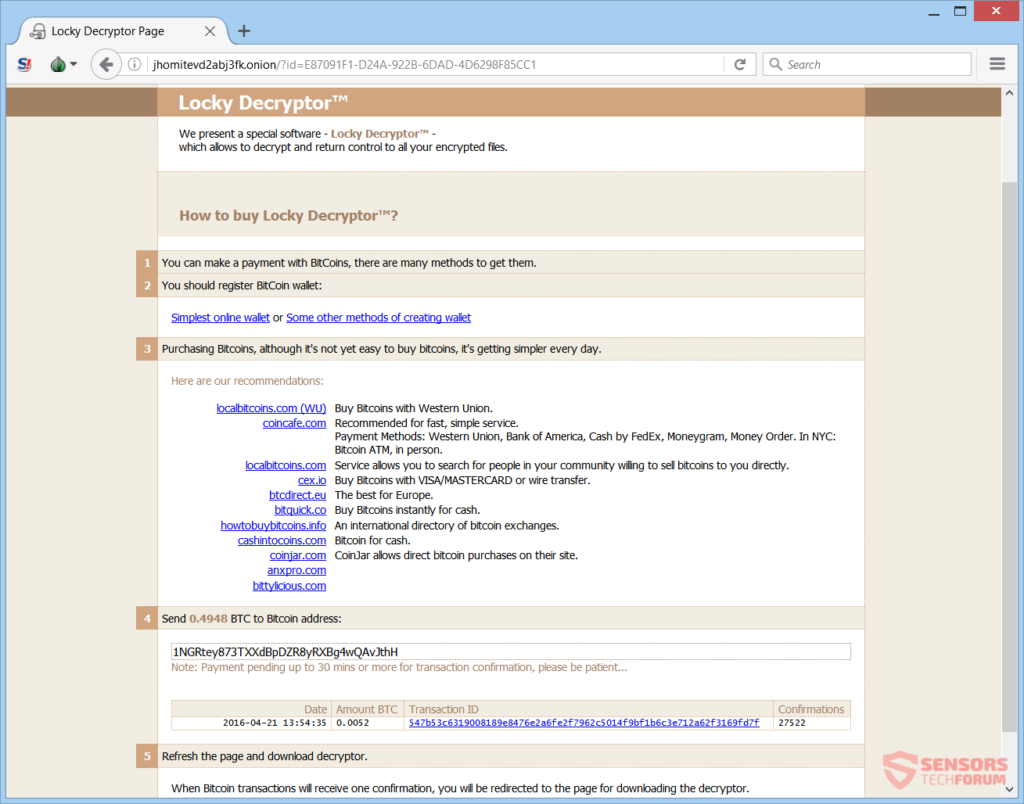

Het Locky virus brengt u naar de service met de instructies over de betaling als in vorige varianten. U krijgt toegang tot de service als u de naam van een versleuteld bestand indoet (dat bedoelt de beperking van de toegang tot de service). U kunt zien de site die verdekt is op het TOR network, op de afbeelding hierna:

De Lockyransomware heeft geen varianten welke werden gedecodeerd, en de code voor deze variant komt van dezelfde auteurs. Gebruikers die vroeger met een oudere variant van dit virus werden geïnfecteerd, meldden dat zij hun bestanden niet konden herstellen nadat zij het losgeld betaalden. Dus is er geen reden om met de cybercriminals contact op te nemen of het losgeld te betalen. Blijkbaar willen zij alleen maar andere ransomware virussen scheppen.

Bestandtypes die nu door de Locky ransomware gecodeerd worden, zijn meer dan 400 en hebben de volgende extensies:

→txt, .pdf, .html, .rtf, .avi, .mov, .mp3, .mp4, .dwg, .psd, .svg, .indd, .cpp, .pas, .php, .java, .jpg, .jpeg, .bmp, .tiff, .png, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .yuv, .ycbcra, .xis, .wpd, .tex, .sxg, .stx, .srw, .srf, .sqlitedb, .sqlite3, .sqlite, .sdf, .sda, .s3db, .rwz, .rwl, .rdb, .rat, .raf, .qby, .qbx, .qbw, .qbr, .qba, .psafe3, .plc, .plus_muhd, .pdd, .oth, .orf, .odm, .odf, .nyf, .nxl, .nwb, .nrw, .nop, .nef, .ndd, .myd, .mrw, .moneywell, .mny, .mmw, .mfw, .mef, .mdc, .lua, .kpdx, .kdc, .kdbx, .jpe, .incpas, .iiq, .ibz, .ibank, .hbk, .gry, .grey, .gray, .fhd, .ffd, .exf, .erf, .erbsql, .eml, .dxg, .drf, .dng, .dgc, .des, .der, .ddrw, .ddoc, .dcs, .db_journal, .csl, .csh, .crw, .craw, .cib, .cdrw, .cdr6, .cdr5, .cdr4, .cdr3, .bpw, .bgt, .bdb, .bay, .bank, .backupdb, .backup, .back, .awg, .apj, .ait, .agdl, .ads, .adb, .acr, .ach, .accdt, .accdr, .accde, .vmxf, .vmsd, .vhdx, .vhd, .vbox, .stm, .rvt, .qcow, .qed, .pif, .pdb, .pab, .ost, .ogg, .nvram, .ndf, .m2ts, .log, .hpp, .hdd, .groups, .flvv, .edb, .dit, .dat, .cmt, .bin, .aiff, .xlk, .wad, .tlg, .say, .sas7bdat, .qbm, .qbb, .ptx, .pfx, .pef, .pat, .oil, .odc, .nsh, .nsg, .nsf, .nsd, .mos, .indd, .iif, .fpx, .fff, .fdb, .dtd, .design, .ddd, .dcr, .dac, .cdx, .cdf, .blend, .bkp, .adp, .act, .xlr, .xlam, .xla, .wps, .tga, .pspimage, .pct, .pcd, .fxg, .flac, .eps, .dxb, .drw, .dot, .cpi, .cls, .cdr, .arw, .aac, .thm, .srt, .save, .safe, .pwm, .pages, .obj, .mlb, .mbx, .lit, .laccdb, .kwm, .idx, m11, .html, .flf, .dxf, .dwg, .dds, .csv, .css, .config, .cfg, .cer, .asx, .aspx, .aoi, .accdb, .7zip, .xls, .wab, .rtf, .prf, .ppt, .oab, .msg, .mapimail, .jnt, .doc, .dbx, .contact, .mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .wallet, .upk, .sav, .ltx, .litesql, .litemod, .lbf, .iwi, .forge, .das, .d3dbsp, .bsa, .bik, .asset, .apk, .gpg, .aes, .arc, .paq, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .nef, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .mdb, .sql, .sqlitedb, .sqlite3, .pst, .onetoc2, .asc, .lay6, .lay, .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .dot, .max, .xml, .txt, .csv, .uot, .rtf, .pdf, .xls, .ppt, .stw, .sxw, .ott, .odt, .doc, .pem, .csr, .crt, .key

Alle bestanden welke zijn gecodeerd, hebben de extensie .thor toegevoegd aan hun namen en de namen worden tot toevallige symbolen gewijzigd. Het decoderingsalgoritme dat Locky zou gebruiken volgens de losgeldnota, is RSA-2048 met 128-bit AES cijfers, en het blijkt dat het klopt.

Het is bijna zeker dat het Locky cryptovirus Shadow Volume Copies van het Windows operating systeem wist met de volgende command string:

→vssadmin.exe delete shadows /all /Quiet

Leest verder om te zien hoe u deze ransomware verwijderen kunt en welke methoden u gebruiken kunt om te proberen sommige van uw bestanden te herstellen.

LockyRansomware verwijderen en .thor bestanden herstellen

Als uw computer werd geïnfecteerd met het Locky ransomware virus, zou u een beetje ervaring met het verwijderen van malware hebben. U zou zo snel mogelijk van deze ransomware vrijkomen, voordat het de mogelijkheid had om zich verder te verspreiden en meer computers te infecteren. U zou de ransomware verwijderen en de stap-voor-stap aanwijzingen volgen die u hierna vindt. Om te leren, op welke manier u uw gegevens kunt proberen te herstellen, zie de stap met de titel 2. Bestanden herstellen die door Locky gecodeerd zijn.

Aandacht! Belangrijke mededeling m.b.t. .thor files: de handmatige verwijdering van .thor files vereist het aanbrengen van wijzigingen in de systeembestanden en registers. Dit kan dus schade aan je PC veroorzaken. Beschik je niet over de vereiste kennis? Geen probleem, je kunt dit doen door een malware remover te gebruiken.

Automatisch verwijderen .thor files door het downloaden van een geavanceerde anti-malware programma.

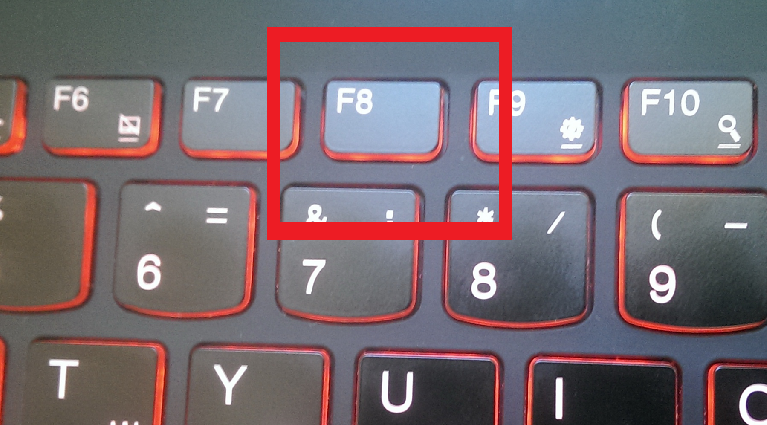

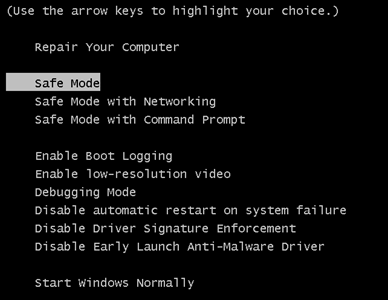

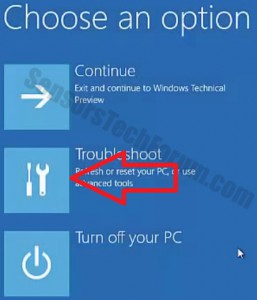

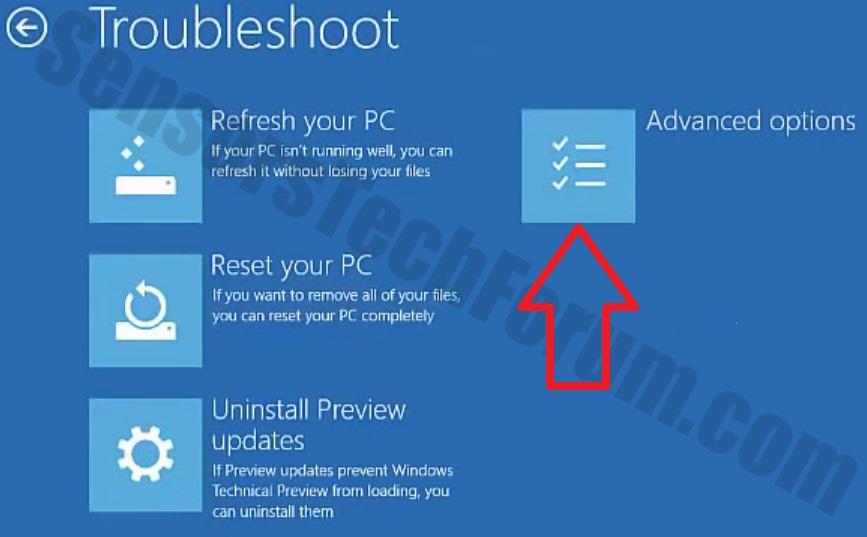

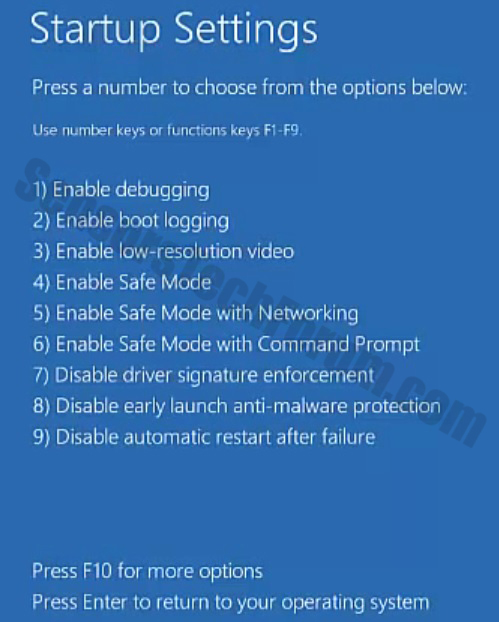

1. Voor Windows 7, XP en Vista.

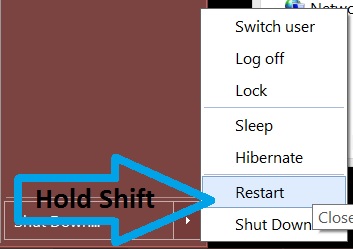

1. Voor Windows 7, XP en Vista. 2. Voor Windows 8, 8.1 en 10.

2. Voor Windows 8, 8.1 en 10.

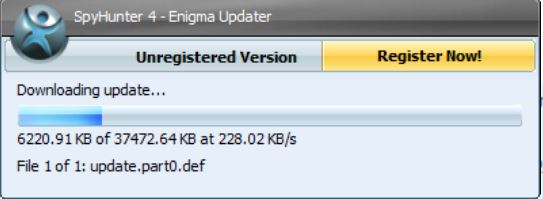

1. Om .thor files te verwijderen moet je eerst SpyHunter installeren.

1. Om .thor files te verwijderen moet je eerst SpyHunter installeren.

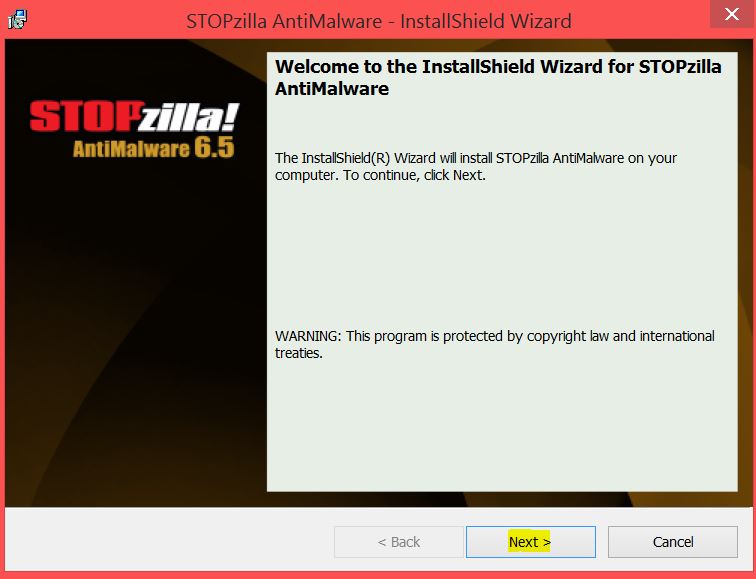

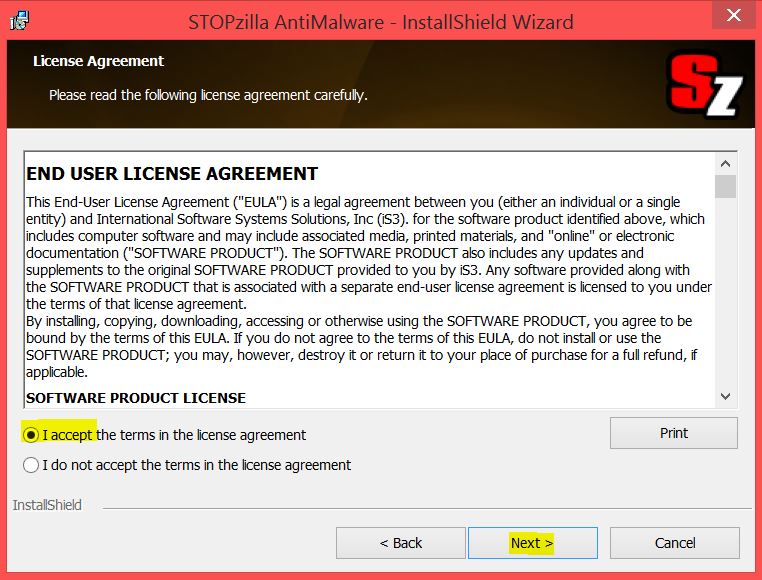

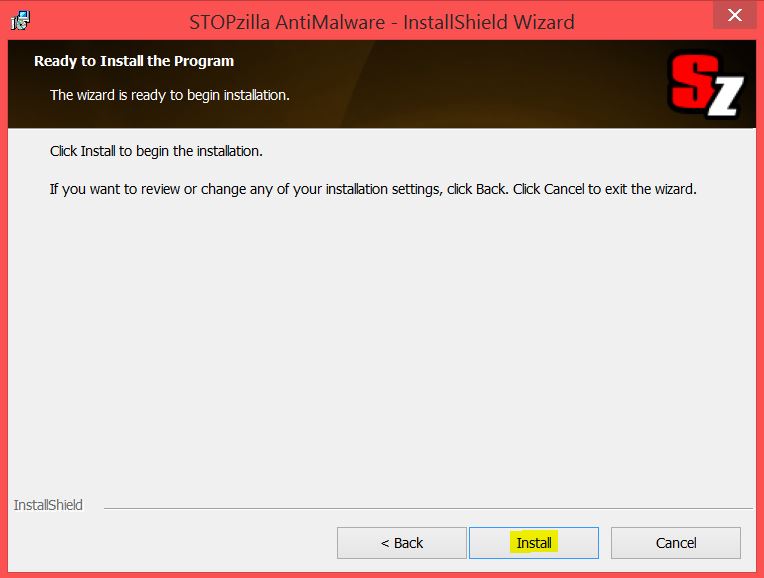

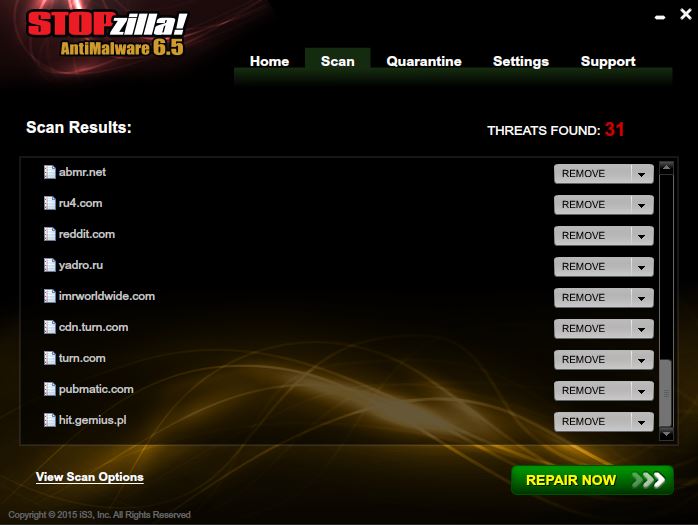

STOPZilla Anti Malware

STOPZilla Anti Malware