Een nieuwe ransomware, genaamd Wana Decrypt0r 2.0 door malware hunters, is gemeld om bestanden te coderen op de door hen geïnfecteerde computers. Het ransomware-virus maakt gebruik van de .WNCRY-bestandsextensie en wordt in wezen gerapporteerd als een nieuwe versie van de WannaCry, ook wel bekend als de WCry-familie van ransomware virussen. De infectie laat een losgeld bericht zien, genaamd @[email protected] en verandert de wallpaper en voegt ook software toe met instructies om het losgeld te betalen. Als u een slachtoffer bent van deze ransomware-infectie, raden wij u aan om het volgende artikel grondig te lezen.

Overzicht bedreiging

| Naam |

Wanacry virus |

| Type | Ransomware |

| Korte omschrijving | Nieuwe versie van mei 2017 van de WannaCry ransomware virussen. Encrypteert dossiers en vraagt dan de slachtoffers om een heftige losprijs te betalen om de gecodeerde bestanden te herstellen. |

| Symptomen | Bestanden worden gecodeerd met de .WNCRY bestandsuitbreiding die eraan is toegevoegd. Daarnaast wordt een losgeld nota toegevoegd, genaamd @[email protected]. Voegt ook een lockscreen toe, genaamd “Wana Decrypt0r 2.0”. |

| Distributie methode | Via een Exploit kit, DLL bestand aanval, kwaadaardige JavaScript of een drive-by download van de malware zelf. |

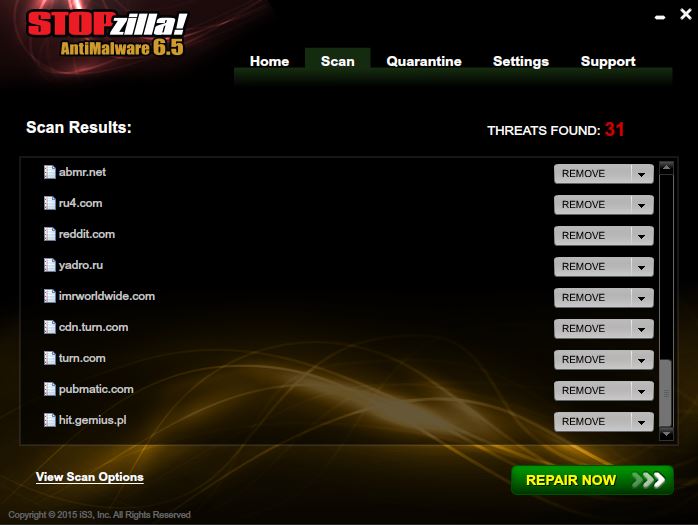

| Opsporingstool |

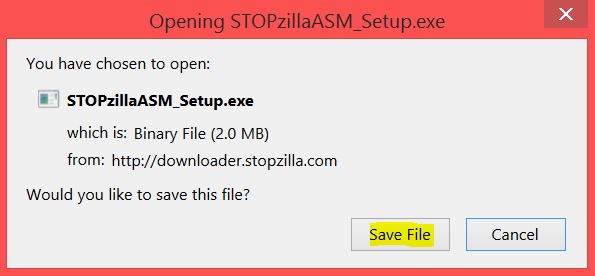

Controleert u of uw systeem geïnfecteerd is met Wanacry virus

Downloaden

Malware Remover

|

UPDATE MEI 2017 We hebben mogelijke methodes samengevat waarmee u uw bestanden theoretisch kunt proberen te herstellen. We hebben ook nieuwe informatie opgenomen over hoe dit virus verspreidt. De instructies staan in het volgende artikel.

.WNCRY Virus – Hoe Wordt hetVerspreidt

Net als bij de vorige .wcry-variant, kan deze ransomware versie ook dezelfde methoden gebruiken om te verspreiden. Ze zijn verbonden met het gebruik van verschillende soorten gereedschappen die specifiek worden gebruikt om kwaadwillige bestanden en URL’s te verspreiden zonder te worden gedetecteerd:

- De ETERNALBLUE en DOUBLEPULSARE Exploits lekken door de ShadowBrokers in een lek, genaamd ‘Verloren Vertaling’, die in april 2017 is gebeurd

- Spamming software (spam bots, crawlers, enz.)

- Pre-geconfigureerde lijst van e-mailadressen van potentiële slachtoffers waarnaar spam mail kan worden verzonden.

- Intermediaire malware om de infectie te verspreiden.

- Een set C2-servers en distributiedomeinen voor commando en controle en de download van het .WNCRY bestand virus payload.

Hoewel de WanaCrypt0r 2.0 ransomware kan verspreiden via torrent websites, nep updates of andere nep-instellingen en executables die worden geüpload op verdachte hosts, kan het virus de voornaamste verspreidingsmethode via overtuigend gecreëerde e-mails zijn. Dergelijke e-mails hebben tot doel de slachtoffers te overtuigen om op een kwaadaardige e-mailbijlage te klikken en daarmee besmet te worden met het .WNCRY-bestands virus.

De bijlagen kunnen meestal.js, .exe of ander type uitvoerbare bestanden zijn, maar in sommige gevallen zijn ze ook gerelateerd aan kwaadaardige macro’s. Deze kwaadaardige macro’s kunnen worden geactiveerd zodra de gebruiker de inhoud van een document opent.

Hoe Werkt het .WNCRY Bestandsvirus

De hoofdactiviteit van het Wana Decrypt0r 2.0 ransomware virus na infectie is om een ingesloten bestand in de map te plaatsen waar het infectiebestand zich bevindt. Het bestand is een wachtwoord beveiligd .zip, genaamd wcry.zip. Het heeft de volgende inhoud:

- b.wnry

- c.wnry

- r.wnry

- s.wnry

- t.wnry

- u.wnry

- taskse.exe

- taskdl.exe

Het infectiedossier van Wana Decrypt0r 2.0 ransomware zal deze zipped bestanden uitpakken in een map en beginnen te verbinden met de downloadwebsite van de TOR-webbrowser. Van daaruit kan het .Wana Decrypt0r 2.0-virus verbinding maken met meerdere commando- en beheerservers:

- 57g7spgrzlojinas.onion

- xxlvbrloxvriy2c5.onion

- 76jdd2ir2embyv47.onion

- cwwnhwhlz52maqm7.onion

Een andere activiteit van het WanaCrypt0r .WNCRY infectie kan zijn om de schaduwvolume kopieën te verwijderen en alle kansen te verwijderen om uw bestanden terug te zetten via back-up op de geïnfecteerde computer. Dit wordt gedaan door de volgende administratieve Windows commando’s uit te voeren:

→ vssadmin delete shadows /all /quiet

wmic shadowcopy delete

bcdedit /set boostatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

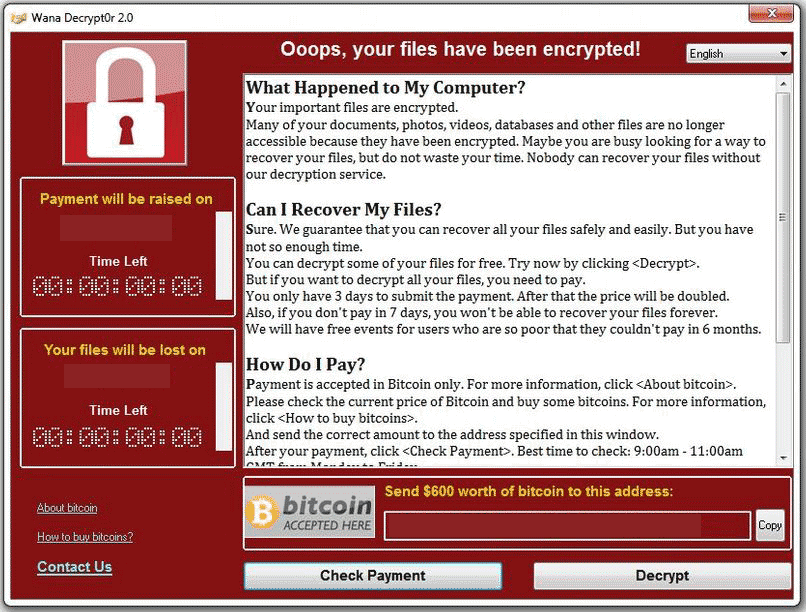

Naast deze activiteit heeft WannaCry.WNCRY virus ook een programma, genaamd @[email protected], die een werkelijke timer heeft met geavanceerde instructies over het betalen van het losgeld. Dit programma heet “Wana Decrypt0r 2.0” en het bericht ziet eruit als volgt:

Nadat de timer op dit programma is afgelopen, kan het losgeld bedrag zich verdubbelen, volgens de scareware-berichten en de vorige versie, die ook deze software gebruikt.

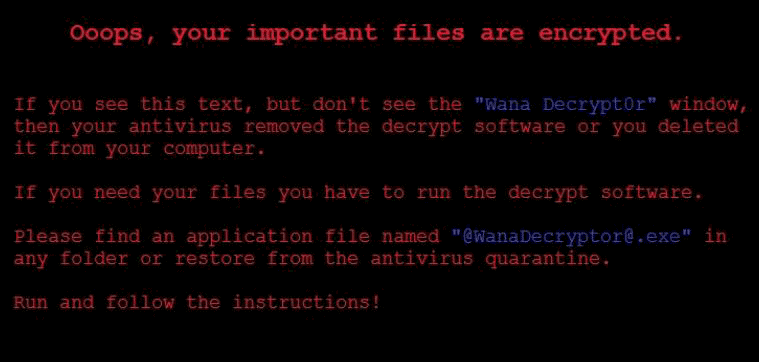

Een andere actie die het programma gebruikt is dat het ook het behang op de computer van het slachtoffer verandert met het volgende bericht:

Ooops, your important files are encrypted.

If you see this text, but don’t see the ”Wana Decrypt0r” window,

then your antivirus removed the decrypt software or you deleted it from your computer.

If you need your files you have to run the decrypt software.

Please find an application file named “@[email protected]” in any folder or restore from the antivirus quarantine.

Run and follow the instructions!

.WNCRY Bestandsvirus – Encryptieproces

Er kunnen twee encryptiealgoritmen worden gebruikt voor deze specifieke ransomware-infectie. Een daarvan staat bekend als AES (Advanced Encryption Standard) en kan gebruikt worden in 128-bit encryptie. Het is een van de sterkste codes en kan niet worden gedecodeerd, tenzij de criminelen een fout maken in de encryptiecode. Het kan een symmetrische sleutel genereren, FEK-code genoemd na versleuteling. Deze sleutel kan de enige methode zijn om de bestanden te decoderen, omdat daarmee het proces omgekeerd kan worden.

Daarnaast wordt ook een andere code, bekend als Rivers-Shamir-Adleman of RSA, gebruikt in combinatie met het AES-cijfer om unieke publieke en privé-sleutels voor elk van de bestanden te genereren. Dit maakt de decryptie van elk bestand afzonderlijk en heel moeilijk.

Voor het encryptieproces richt het .WNCRY-virus naar bestanden die veel gebruikt worden. Deze bestanden zijn meestal de volgende:

→ .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .class, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mkv, .flv, .wma, .mid, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .hwp, .snt, .onetoc2, .dwg, .pdf, .wks, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .msg, .ost, .pst, .potm, .potx .eml, .der, .pfx, .key, .crt, .csr, .pem, .odt, .ott, .sxw, .stw, .uot, .max, .ods, .ots, .sxc, .stc, .dif, .slk, .asp, .java, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc, .jar

Verwijder de .WNCRY Virus

Om de Wanacry virus te verwijderen, is het raadzaam de instructies hierna te volgen. Ze zijn voor maximale effectiviteit ontwikkeld. Als u geen ervaring heeft met het handmatige verwijderen van malware, adviseren wij u om een geavanceerde anti-malware software te gebruiken om Wanacry virus automatisch te verwijderen.

Hoe Wanacry virus van je computer verwijderen? (handmatig)

Aandacht! Belangrijke mededeling m.b.t. Wanacry virus: de handmatige verwijdering van Wanacry virus vereist het aanbrengen van wijzigingen in de systeembestanden en registers. Dit kan dus schade aan je PC veroorzaken. Beschik je niet over de vereiste kennis? Geen probleem, je kunt dit doen door een malware remover te gebruiken.

Automatisch verwijderen Wanacry virus door het downloaden van een geavanceerde anti-malware programma.

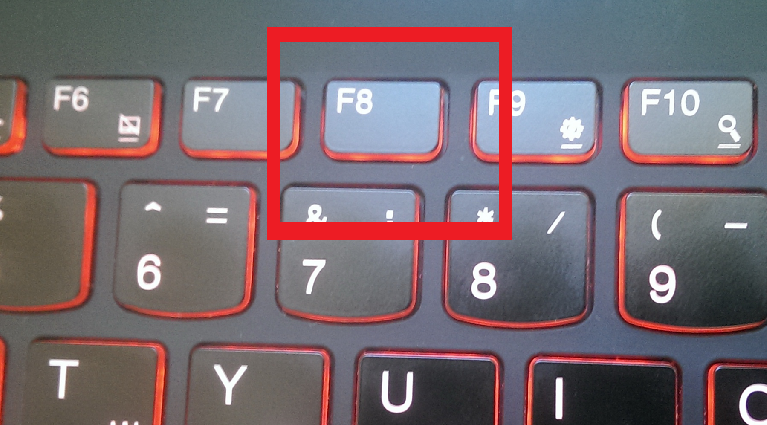

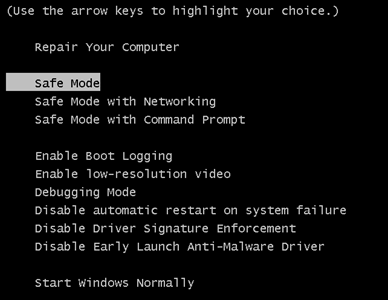

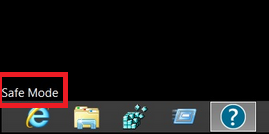

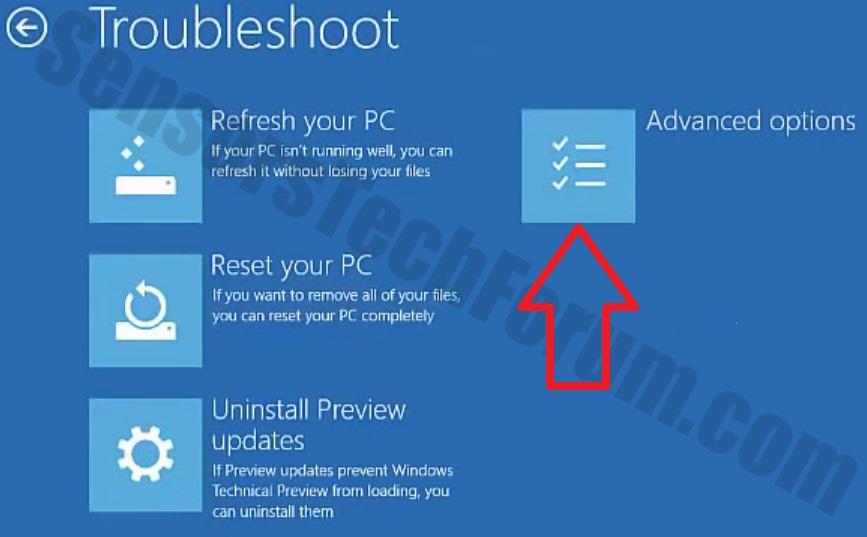

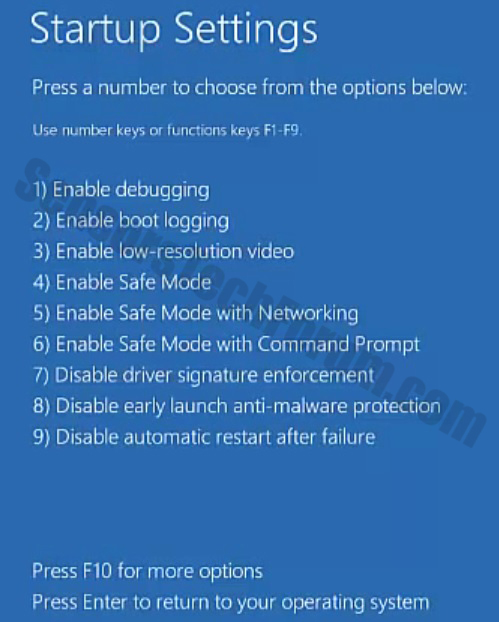

1. Voor Windows 7, XP en Vista.

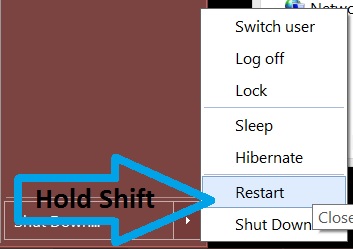

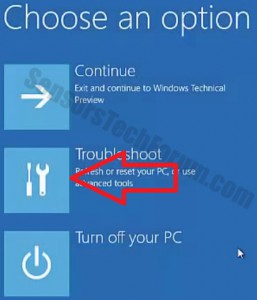

1. Voor Windows 7, XP en Vista. 2. Voor Windows 8, 8.1 en 10.

2. Voor Windows 8, 8.1 en 10.

1. Om Wanacry virus te verwijderen moet je eerst SpyHunter installeren.

1. Om Wanacry virus te verwijderen moet je eerst SpyHunter installeren.

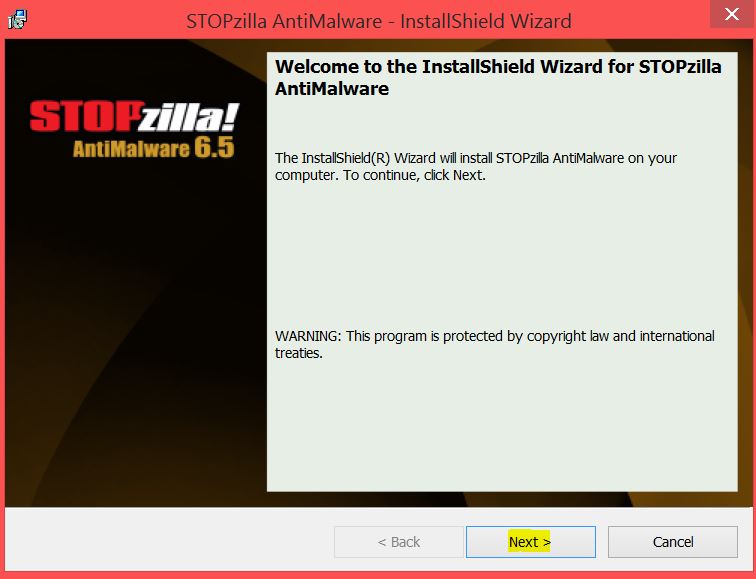

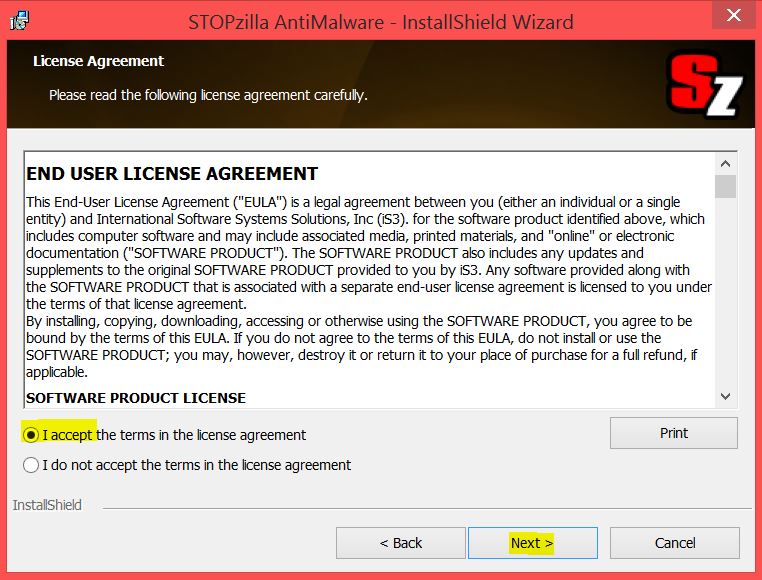

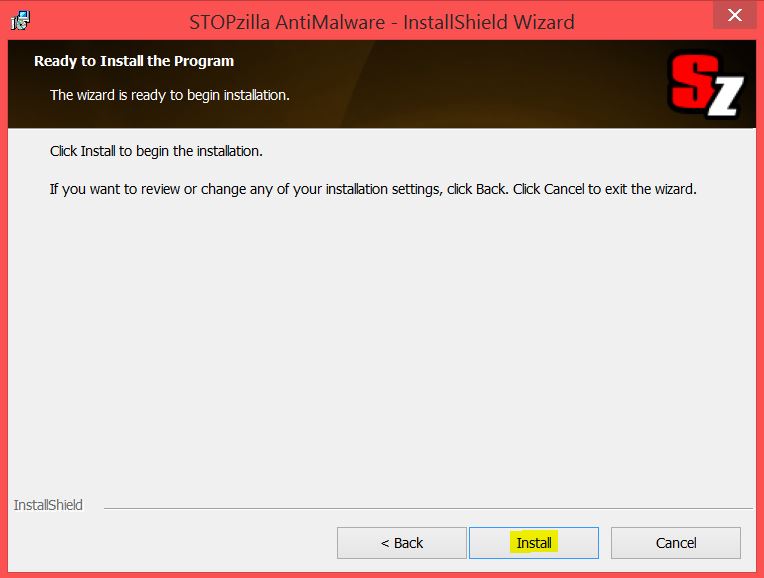

STOPZilla Anti Malware

STOPZilla Anti Malware