De ransomware Cerber eist van de gebruiker een losgeld van ongeveer 500 USD (te betalen in Bitcounts) om zijn bestanden weer te “bevrijden”. Er worden veel gebruikers met de Cerber virus worden besmet. Deze virus versleutelt de bestanden met een AES-versleuteling. De bestanden van alle gebruikers die door deze ransomware worden getroffen, worden versleuteld met de extensie .CERBER. Deze ransomware is gevaarlijk en moet zo snel mogelijk worden verwijderd. Je kunt beter je gegevens herstellen dan geld aan de cybercriminelen te betalen.

De ransomware Cerber eist van de gebruiker een losgeld van ongeveer 500 USD (te betalen in Bitcounts) om zijn bestanden weer te “bevrijden”. Er worden veel gebruikers met de Cerber virus worden besmet. Deze virus versleutelt de bestanden met een AES-versleuteling. De bestanden van alle gebruikers die door deze ransomware worden getroffen, worden versleuteld met de extensie .CERBER. Deze ransomware is gevaarlijk en moet zo snel mogelijk worden verwijderd. Je kunt beter je gegevens herstellen dan geld aan de cybercriminelen te betalen.

Overzicht bedreiging

| Naam |

Cerber |

| Type | Ransomware |

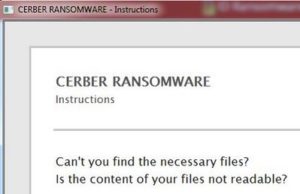

| Korte omschrijving | Deze malware versleutelt de bestanden van de gebruikers en laat daarna de computer opnieuw opstarten met losgeldberichten die er als volgt uitzien:“# DECRYPT MY FILES #” |

| Symptomen | De gebruiker krijgt losgeldberichten met “instructies” te zien of een audiobericht te horen. Ze leiden hem allemaal naar een website waar men de bestanden kan ontsleutelen. |

| Verspreidingswijze | Met een exploit kit. |

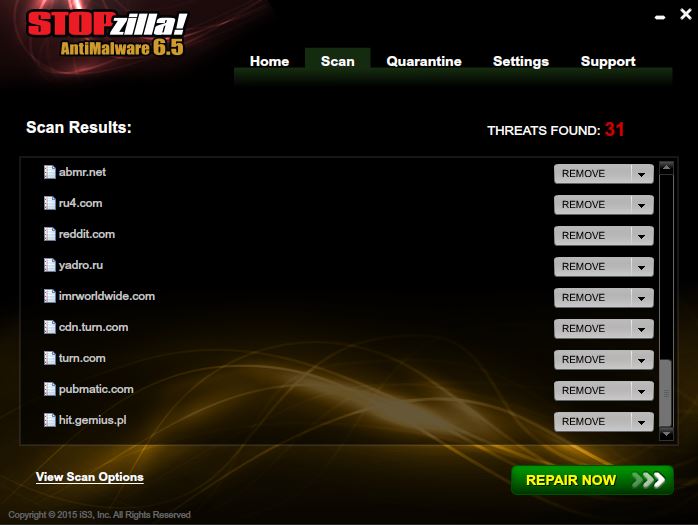

| Detection Tool |

Controleer of uw systeem door Cerber is aangetast Cerber

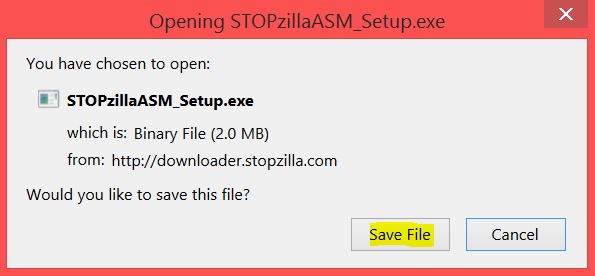

Downloaden

Malware Remover

|

| Gebruikerservaring | Neem deel aan onze forum en leer meer over de CERBER ransomware. |

Cerber – Verpreiding

Deze crypto-malware maakt gebruik van een malware exploit script om zich op je computer te installeren. Door de toepassing van deze methode stijgt de kans op besmetting. Zulke kits kunnen bijvoorbeeld via macro’s in Microsoft Office of PDF-documenten worden verspreid. Het virus verspreidt zich als je een besmet bestand opent en de bewerkingsmodus inschakelt. De meeste gebruikers worden erin geluisd met spam berichten waarvan ze denken dat ze van een betrouwbare afzender komen. In de meeste gevallen lijkt het alsof de berichten zijn verzonden door:

- Je baas.

- Iemand van je contacten.

- PayPal.

- Amazon.

- eBay.

- AliExpress of Alibaba.

- Je bank.

- Facebook of andere sociale media.

Cerber Ransomware In Details

Na de uitvoering van de ransomware wordt er een map met codenaam in % AppData Windows% gecreëerd. Deze ziet er al volgt uit:

- {0219HH-S24NI2-NUS-2JISAI-PL0KK}

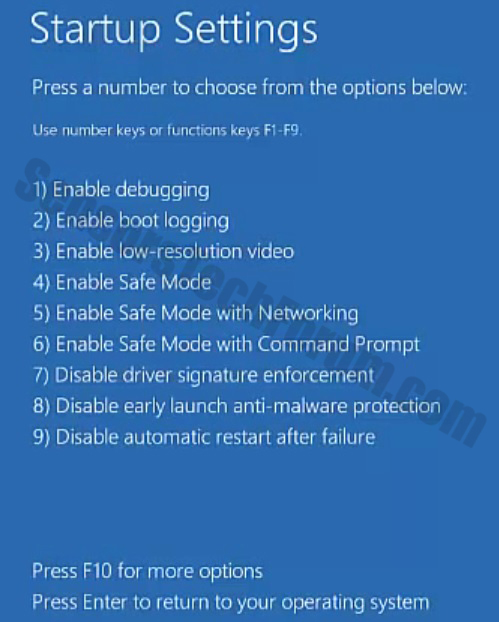

Niet alleen dit, de ransomware verandert ook de namen van toevallige exe. bestanden die hij later voor zijn eigen doelen gebruikt. Malware onderzoekers melden dat een van deze modules de locatie van de PC vaststelt. Indien de PC zich in Oost-Europa bevindt, zal de ransomware geen bestanden versleutelen en zal hij zichzelf verwijderen. Als de gebruiker in een ander land is, voert Cerber het onderstaande commando en laat je computer opnieuw opstarten:

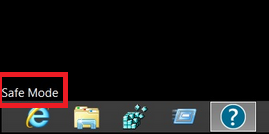

→ “C:\Windows\System32\bcdedit.exe /set {info} safeboot network”

Dit gaat meestal gepaard met een valse foutmelding – aan de gebruiker worden excuses voor de onverwachte fout aangeboden. Men kan volgende foutmelding te zien krijgen: “Toegang geweigerd”. Cerber gebruikt verschillende modules om de bestanden van de gebruiker te versleutelen. Eén daarvan is een bestand met een lijst van bestandsextensies die door de versleutelaar worden gescreend. Hieronder zie je de bestandextensies die het potentiële doel van Cerber zijn:

→ .contact, .dbx, .doc, .docx, .jnt, .jpg, .mapimail, .msg, .oab, .ods, .pdf, .pps, .ppsm, .ppt, .pptm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .3gp, .7z, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .config, .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .ldf, .lit, .m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, .3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java, .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .pspimage, .r3d, .rw2, .sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .xlsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh, .odc, .odp, .oil, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc, .sxw, .tlg, .wad, .xlk, .aiff, .bin, .bmp, .cmt, .dat, .dit, .edb, .flvv, .gif, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png, .qed, .qcow, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .3fr, .3pr, .ab4, .accde, .accdr, .accdt, .ach, .acr, .adb, .ads, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .backupdb, .bank, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal, .dc2, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .erbsql, .erf, .exf, .ffd, .fh, .fhd, .gray, .grey, .gry, .hbk, .ibank, .ibd, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .mfw, .mmw, .mny, .moneywell, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nwb, .nx2, .nxl, .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem, .plus_muhd, .plc, .pot, .pptx, .psafe3, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .s3db, .sd0, .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .sti, .stw, .stx, .sxd, .sxg, .sxi, .sxm, .tex, .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ycbcra, .yuv (Source: Bleeping Computer)

Zodra de scan is voltooid, worden de bestanden met een 256-bit AES algoritme versleuteld. Dat algoritme wordt geclassificeerd als Suite – een versleuteling die door de regering van de VS wordt gebruikt om vertrouwelijke gegevens te coderen. Niet alleen dat, Cerber wijzigt ook de extensies van je bestanden naar .CERBER. Een versleuteld bestand ziet er als volgt uit:

→ Voor:

New Text Document.txt

Na:

2308z2b.cerber

Niet alleen dat, Cerber plaatst ook een aantal losgeldberichten op het Bureaublad van de gebruiker:

- # DECRYPT MY FILES #.html

- # DECRYPT MY FILES #.txt

- # DECRYPT MY FILES #.vbs

Het “.vbs” script is zeer interessant omdat de getroffen gebruikers melden dat het losgeld bericht van tekst naar audio is omgezet. Cerber informeert de gebruikers door herhaaldelijk te waarschuwen: “Aandacht! Uw bestanden zijn versleuteld!” en geeft verdere instructies die de gebruiker moet volgen. Dit is een speciale tactiek van de ontwikkelaars van de ransomware Cerber die tot doel heeft om de gebruikers af te schrikken.

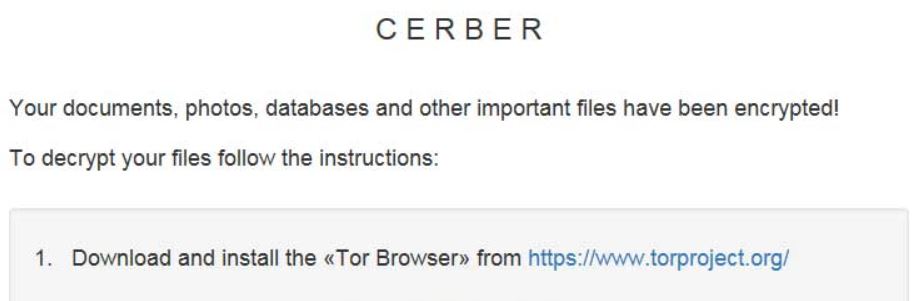

In tegenstelling tot andere losgeldberichten zijn deze van Cerber heel kort:

→ “CERBER

Uw documenten, foto’s, databanken en andere belangrijke bestanden zijn versleuteld!

Volg de instructies om uw bestanden te ontsleutelen:

1. Download en instaleer <от https://www.torproject.org/

2. Start het programma op

3. In <> Ga naar de website:

// {Link naar website met .onion domein} //

4. Volg de instructies op de website. ”

De website van de ransomware Cerber ondersteunt 12 talen waaruit de gebruiker zijn eigen taal kan selecteren. De website heeft ook met een aftelklok en informatie over hoe je het losgeld moet betalen en of het geld al dan niet is betaald.

On the decryption web link, the ransomware has support for 12 languages for different users to choose. It also features a reverse countdown timer and a service that provides information on how to pay the ransom money and detects whether or not they have been paid.

Ransomware Cerber verwijderen en .Cerber gecodeerde bestanden herstellen

Om de ransomware te verwijderen gebruik je best een geavanceerde anti-malware om te vermijden dat de exploit kit nog op je computer blijft nadat je Cerber hebt verwijderd. Om het virus efficiënt te verwijderen kan je best de hieronder beschreven stappen volgen. Als je je bestanden herstelt zal de rechtstreekse versleuteling van Cerber niet werken, simpelweg omdat de ransomware nog geen rechtstreekse versleuteling heeft ontwikkeld. Als hier verandering in komt, melden wij dit meteen op onze forum. Daarnaast hebben wij ook alternatieve methodes voorzien die je kan gebruiken om je bestanden te herstellen.

Hoe Cerber van je computer verwijderen? (handmatig)

Aandacht! Belangrijke mededeling m.b.t. Cerber: de handmatige verwijdering van Cerber vereist het aanbrengen van wijzigingen in de systeembestanden en registers. Dit kan dus schade aan je PC veroorzaken. Beschik je niet over de vereiste kennis? Geen probleem, je kunt dit doen door een malware remover te gebruiken.

Automatisch verwijderen Cerber door het downloaden van een geavanceerde anti-malware programma.

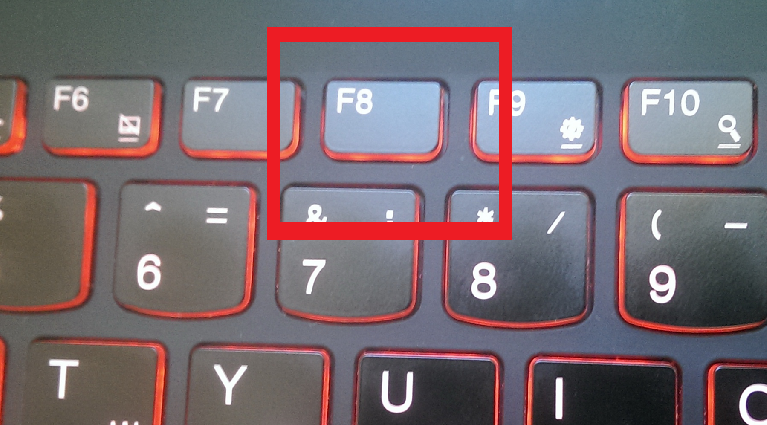

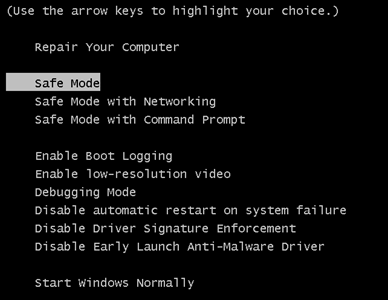

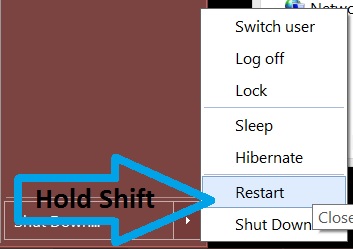

1. Voor Windows 7, XP en Vista.

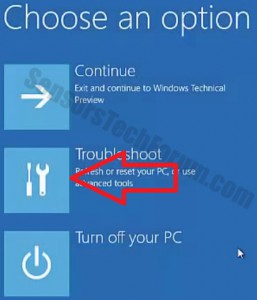

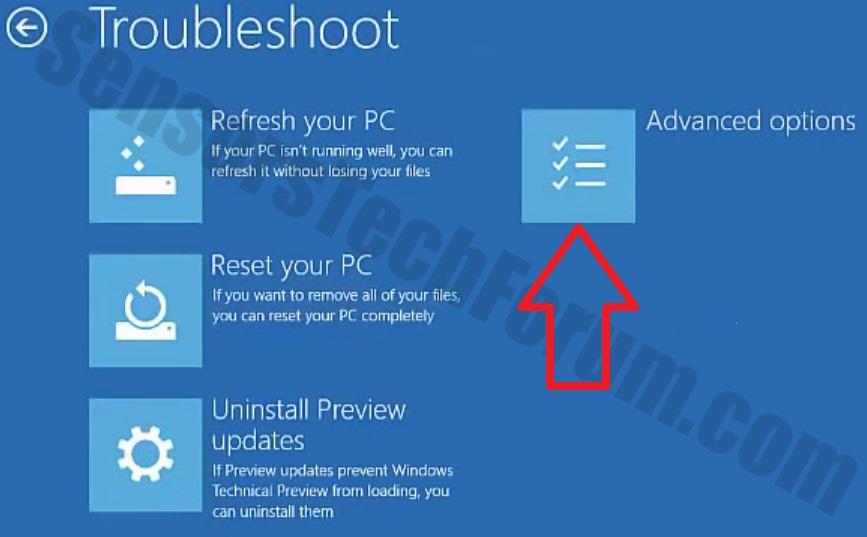

1. Voor Windows 7, XP en Vista. 2. Voor Windows 8, 8.1 en 10.

2. Voor Windows 8, 8.1 en 10.

1. Om Cerber te verwijderen moet je eerst SpyHunter installeren.

1. Om Cerber te verwijderen moet je eerst SpyHunter installeren.

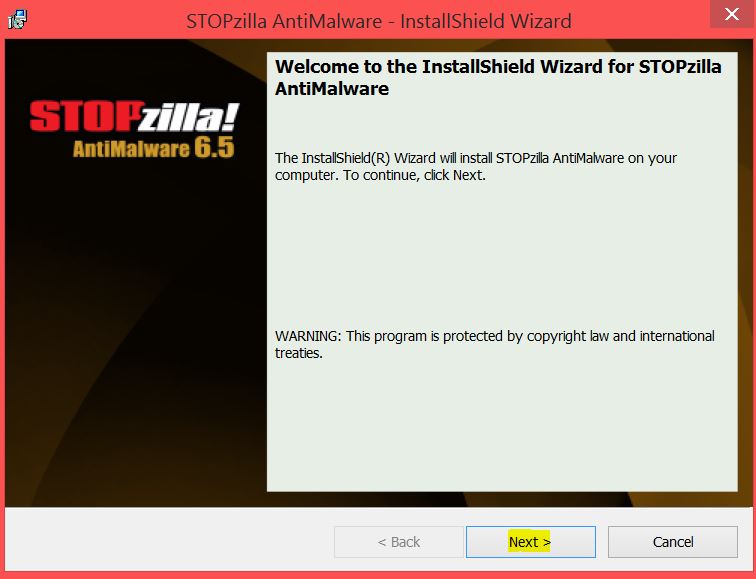

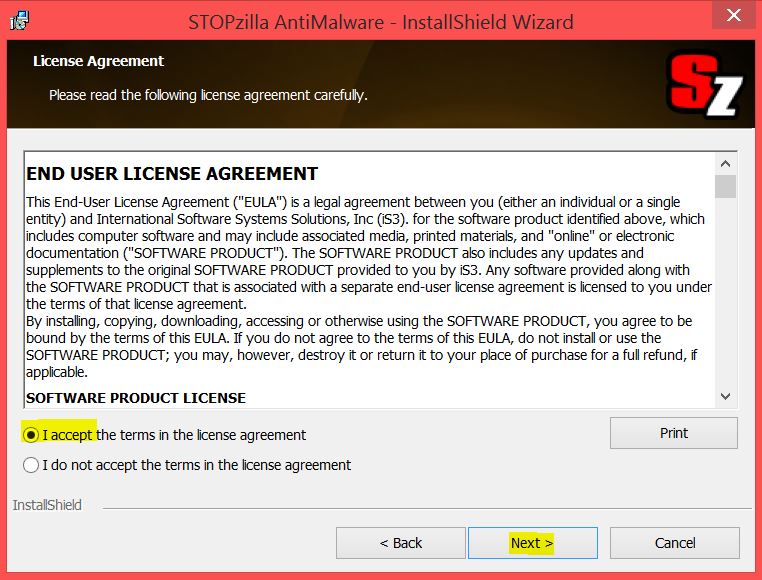

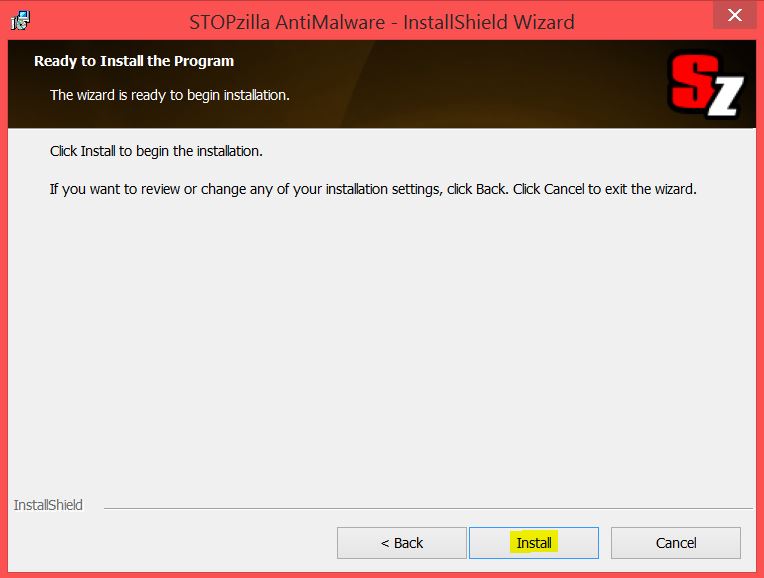

STOPZilla Anti Malware

STOPZilla Anti Malware