Locky ransomware heft een nieuwe versie. Dat is waarschijnlijk het antwoord op de nieuwe ransomware-variant om de rivaliteit tussen de twee cryptovirussen te houden. Dose, sommige van de spam e-mails zullen gegenereerd worden om er als inkooporders van bekende ondernemingen uit te zien zoals Amazon, en kunnen verbonden zijn met de toekomstige Black Friday en Cyber Monday. Uw bestanden worden versleuteld met een nieuwe bestandsextensie, namelijk .zzzzz. De nieuwe string van dit virus wendt een .js bestand voor zijn payload aan, maar, volgens onderzoekers, het blijkt dat er geen C&C (Command and Control) server is. Om te zien hoe u de ransomware kunt verwijderen en hoe u proberen kunt om uw bestanden te herstellen, leest u alstublieft dit artikel erg zorgvuldig.

Overzicht van de bedreiging

| Naam |

Locky Ransomware |

| Type | Ransomware, bestandsencryptie-malware |

| Korte omschrijving | De ransomware versleutelt uw data en toont dan een losgeld nota met instructies voor de betaling. |

| Symptomen | Versleutelde bestanden hebben de.zzzzz bestandsextensie toegevoegd aan hen. |

| Distributie methode | Spam Emails, Emaibijlagen, .js bestanden |

| Opsporingstool |

Controleert of uw systeem geïnfecteerd is met Locky Ransomware

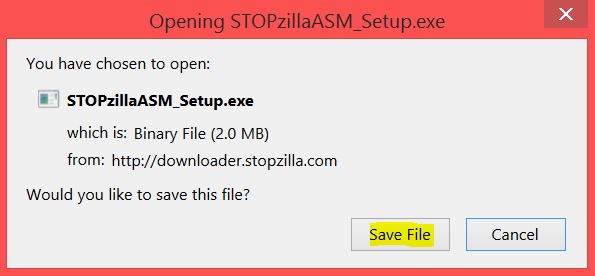

Downloaden

Malware Remover

|

Locky Ransomware – Verspreiding van de infectie

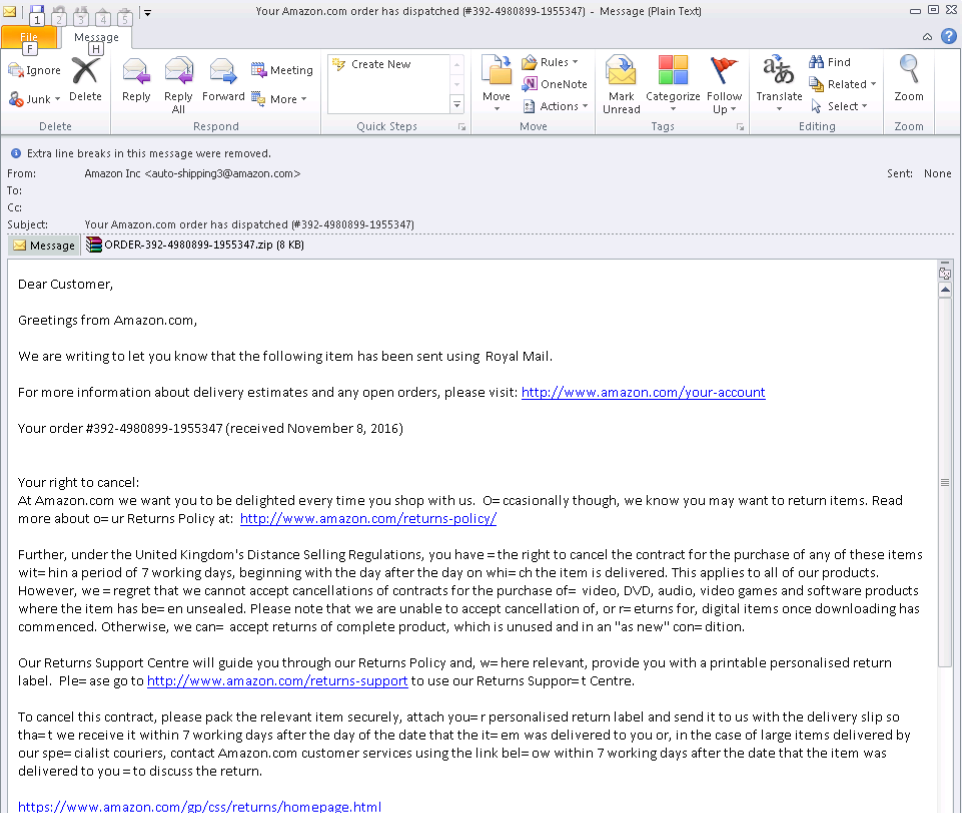

De nieuwste versie van Locky ransomware rekent op de traditionele methoden van verspreiding van haar infectie. Het cryptovirus wendt een spam e-mail campagne aan die hoofdzakelijk spoof e-mails van populaire sale websites verspreidt. Navolgend kunt u de bodytekst van een zulke e-mail bekijken:

Hoofdzakelijk zijn er ondernemingen als Royal Mail, FedEx, en DHL Express genoemd als koeriers voor het leveren van een order dat u of uw firma heeft vermoedelijk besteld. Er is de naam van een afzender en een e-mailadres dat er als een bedrijfsadres uitziet. De “Betreffende-lijn” zegt bij voorbeeld “Order #34342123” (het nummer is toevallig toegewezen).

Meer e-mail sets worden verspreid.

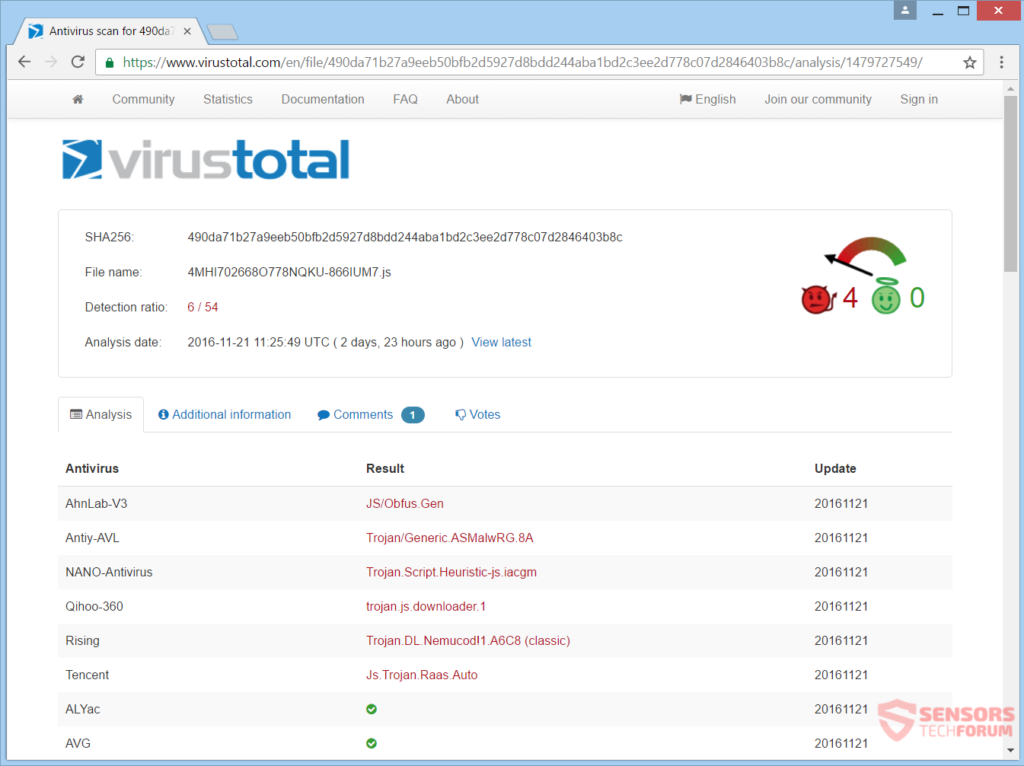

Het maakt niet uit wat de bodytekst is – er is altijd een e-mailbijlage met een elektronische brief. De bijlage is een archive-bestand, in de meeste gevallen een .zip, en dit archive bevat een .js payload bestand. Het script is kwaadaardig and en nadat het uitgevoerd wordt, zal het u met Locky ransomware infecteren. In sommige landen is er nog de .aesir extensie van Locky te zien als een resultaat van het loading van het payload-bestand. Hierna kunt een voorbeeld van een opgespoorde nieuwste .zzzzz extensie op de VirusTotal website zien:

Het ziet er zo uit als het .js bestand de Trojan downloader, bekend als Nemucod, laadt. Volgens de malware onderzoekers van de MalwareHunterTeam zijn de volgende landen van het virus aangetast: de VSA, Canada, Taiwan, Vietnam, Zuid-Afrika. Meer landen zijn geplant maar zij gaan de extensie .aesir ontvangen.

Locky Ransomware – verwijderen en herstellen van bestanden

Decoderen van bestanden: de enige reden waarom malware onderzoekers Locky nog niet hebben gebroken, is dat het virus een custom programmed (aangepast) decryptor gebruikt. Het correspondeert met een unieke sleutel voor elke infectie. Op deze manier wordt de decodering tot een erg moeilijke taak. Niettemin, u kunt proberen om onze alternatieve oplossingsmethodes te gebruiken in stap “3. Bestanden herstellen die door Aesir Locky gecodeerd zijn”. Zij zijn niet volkomen effectief maar zij kunnen u helpen om ten minste enige van uw bestanden te herstellen. Het kan namelijk mogelijk zijn dat de malware ook niet alle heeft gewist.

Hoe Locky Ransomware van je computer verwijderen? (handmatig)

Aandacht! Belangrijke mededeling m.b.t. Locky Ransomware: de handmatige verwijdering van Locky Ransomware vereist het aanbrengen van wijzigingen in de systeembestanden en registers. Dit kan dus schade aan je PC veroorzaken. Beschik je niet over de vereiste kennis? Geen probleem, je kunt dit doen door een malware remover te gebruiken.

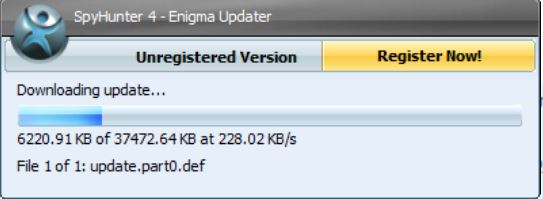

Automatisch verwijderen Locky Ransomware door het downloaden van een geavanceerde anti-malware programma.

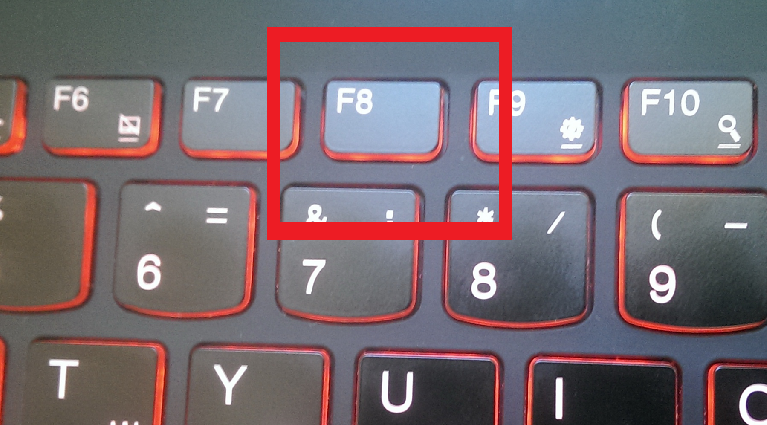

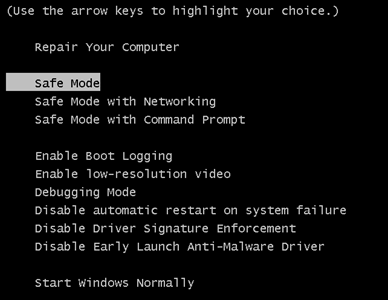

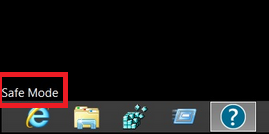

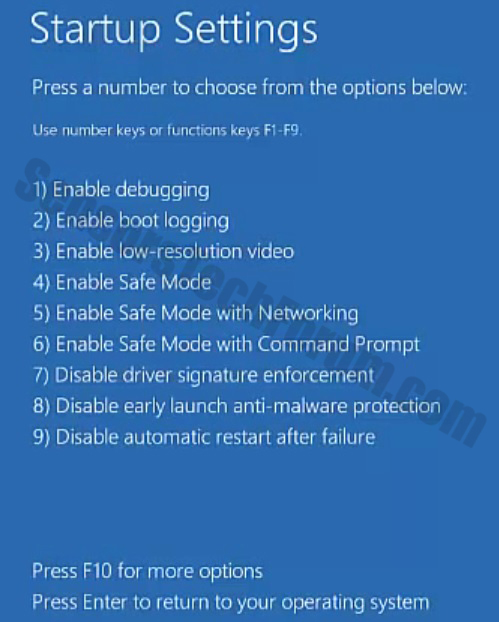

1. Voor Windows 7, XP en Vista.

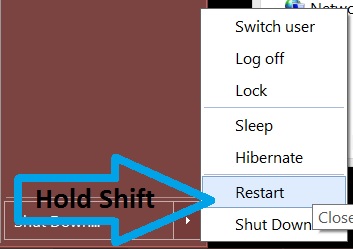

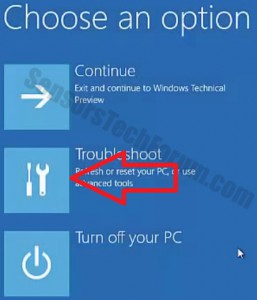

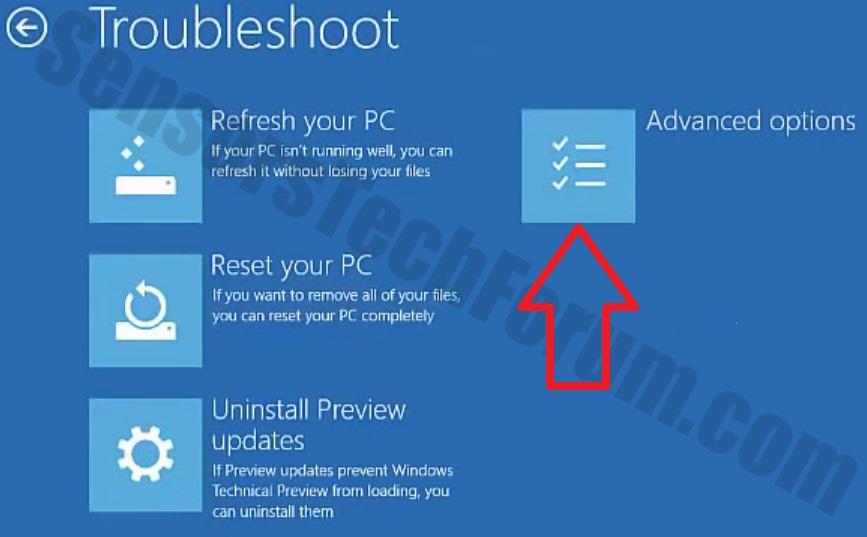

1. Voor Windows 7, XP en Vista. 2. Voor Windows 8, 8.1 en 10.

2. Voor Windows 8, 8.1 en 10.

1. Om Locky Ransomware te verwijderen moet je eerst SpyHunter installeren.

1. Om Locky Ransomware te verwijderen moet je eerst SpyHunter installeren.

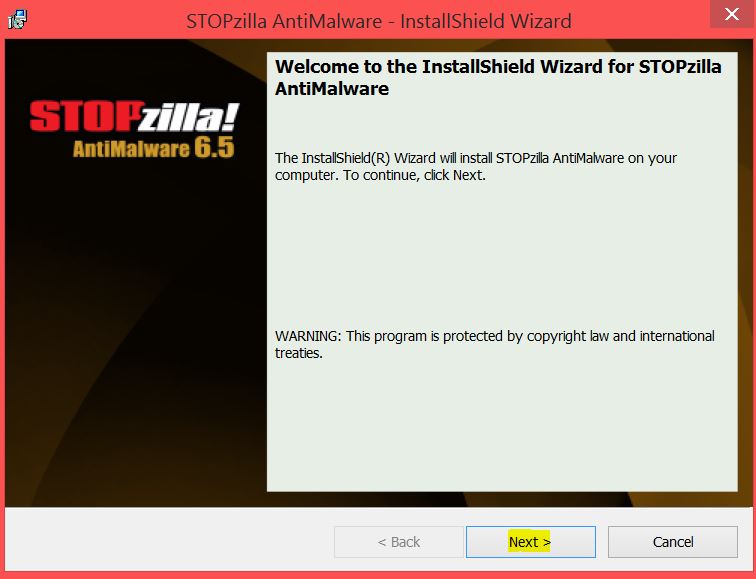

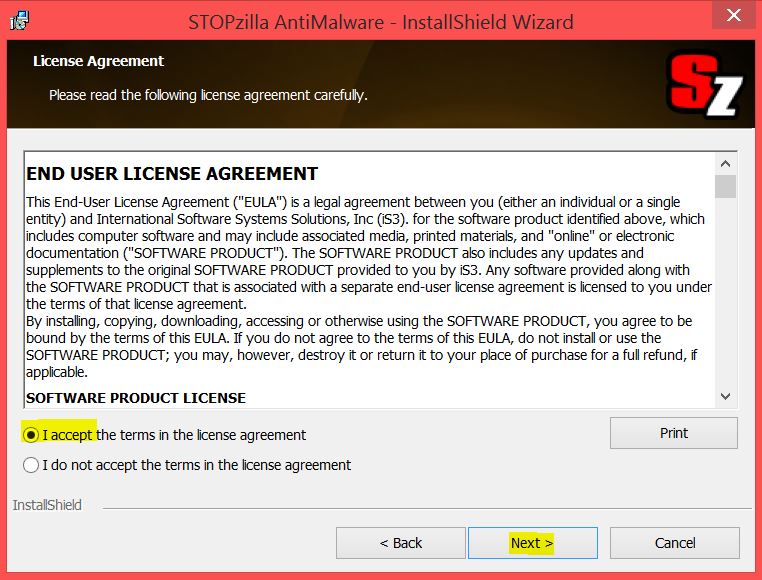

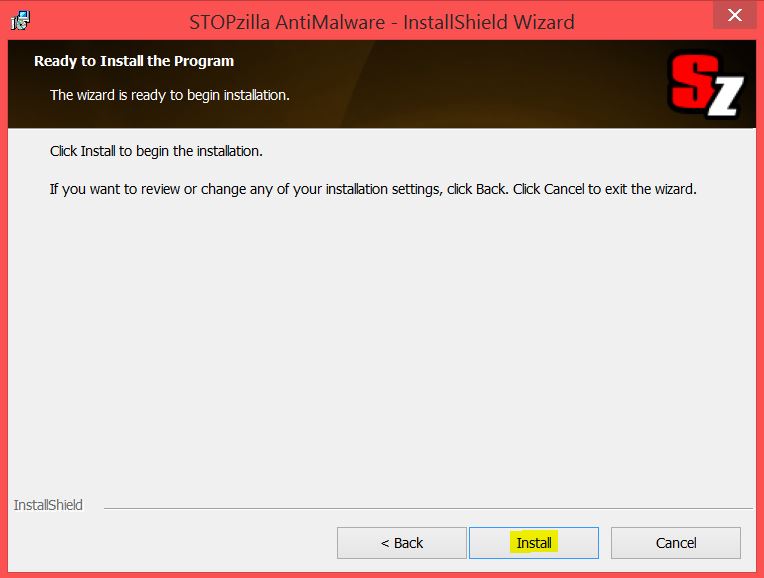

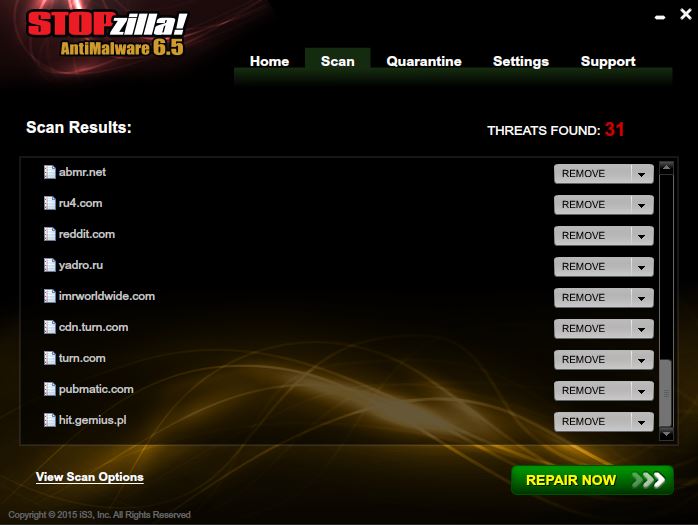

STOPZilla Anti Malware

STOPZilla Anti Malware