Malware onderzoekers hebben onlangs de beruchte Cerber ransomware opgespoord in haar recente versie – 5.0.0. De nieuwe Cerber ransomware wordt door het geactualiseerde RIG-V exploit kit verspreid, dat als een premium exploit beschouwd is en software gebruikt voor een sneller infectieverloop. Malware onderzoekers zijn bezorgd dat, anders als de vorige Cerber ransomware versies, deze nog gevaarlijker zal worden en zich breder verspreiden zal. Het virus heeft al begonnen te infecteren en iedereen, die een ongelukkig slachtoffer is geworden en zijn bestanden versleuteld zijn, zoude geen BitCoins betalen aan de cyber-criminals achter Cerber 5.0 en dit artikel lezen, om meer over het virus te leren, het te verwijderen en de bestanden te herstellen.

Image Source: feelgrafix.com

Overzicht bedreiging

| Naam |

Cerber 5.0 |

| Type | Ransomware |

| Korte omschrijving | Cerber 5.0 veroorzaakt de versleuteling van uw bestanden en van de databanken met een streng cijfer. Er wordt dan losgeld als betaling in BitCoin geëist om uw gegevens te decoderen. |

| Symptomen | Gebruikers die geïnfecteerd zijn met de 5.0 Cerber versie, kunnen losgeld nota’s en “instructies” op hun scherm zien evenals een wallpaper en een .hta bestand dat hen aan een web page verbindt. De webpage bevindt zich in het Onion(TOR) netwerk. Deze website heeft een decryptor die gegenereerd is in het bijzonder voor de geïnfecteerde computer. De decryptor wordt tegen betaling van losgeld in BitCoin aangeboden. |

| Distributie methode | Door een Exploit kit, Dll file aanval, kwaadaardige JavaScript of een drive-by-download van de malware zelfs op een versluierde manier. |

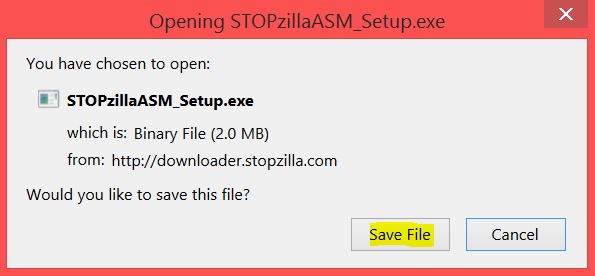

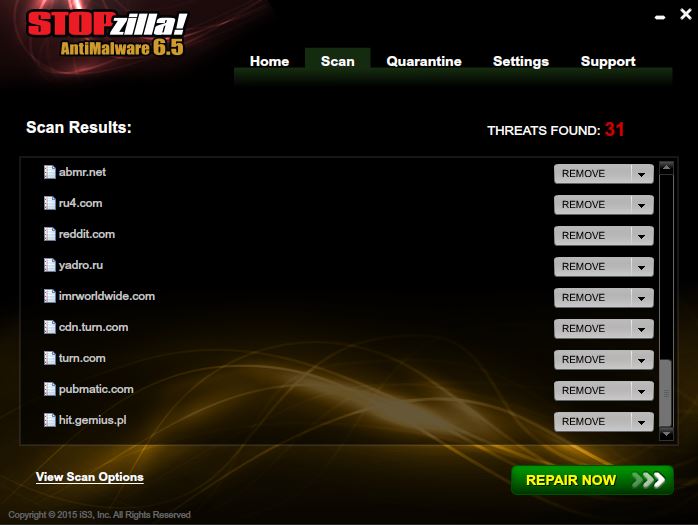

| Opsporingstool |

Controleert u of uw systeem geïnfecteerd is met Cerber 5.0

Downloaden

Malware Remover

|

Cerber 5.0 Ransomware – Wat is er nieuw?

Nieuw RIG-V Exploit Kit wordt voor de infectie aangewend

De impactvolste modificatie in de nieuwe Cerber versie is het RIG-V exploit kit dat gebruikt wordt met een sterkere verduistering dan vroeger in Cerber v4.1.6 RIG-E (Empire Pack) benut. Onderzoekers berichten over dit exploit kit op Malware-Traffic-Analysis en aanvaarden het als een “VIP” versie van de exploit kits.

De nieuwe modificaties bevatten unieke URL patterns en sterkere verduistering voor de landing pagina die de infectie veroorzaakt. Onderzoekers berichten dat de exploit software RC4 encryptie algoritme aanwendt om het payload te verduisteren en dus van de antivirusprogramma’s te verbergen. Het exploit kit wordt momenteel door twee hacking campagnes aangewend, welke tot Afraidgate en pseudo Darkleech behoren. De methodologie van dit exploit kit is dat het een infectie kan veroorzaken door een verbinding aan een website, welke een auto-injection script heeft. Op deze manier leggen malware onderzoekers het infectieproces uit, gelijkwaardig aan het proces in Cerber 5.0.

Deze aangetaste website kan niet alleen maar een kwaadaardige URL zijn, die gemalvertised worden kan op een site of geïnduceerd door een potentiaal ongewenst programma op uw computer. Zij kan ook als een verschillend type van een HTML bestand worden gezonden, bij voorbeeld .hta(HTML applicatie), .html, .htm. Deze types van bestanden worden gewoonlijk in spam e-mails gepost als bij voorbeeld de volgende Cerber spam message:

“Onderwerp: Verdachte bankrekeningactiviteiten

Hallo, wij, op uw bank, werden geïnformeerd over verdachte financiële activiteiten op uw bankrekening. Bekijkt u alstublieft document nummer 3882-124442 van {datum} om meer details te vinden.

Met vriendelijke groeten

{Bank manager vervalste naam}

{gekopieerd telefoon nummer}

{gekopieerd adres van het bankkantoor }”

De infectie slaagt nadat de gebruiker de kwaadaardige e-mailbijlage heeft geopend, die direct het exploit kit als een .exe bestandstype al dan een HTML bestand brengt. Beide kunnen in een .ZIP archive ingepakt zijn.

Cerber 5.0 – Conclusie, verwijderen, bestandsdecryptie en herstellen van bestanden

U bent aangeraden om met de cyber-criminals niet samen te werken en geen losgeld te betalen. In plaats daarvan adviseren wij u om de Cerber 5.0’s virusbestanden van uw computer te verwijderen, bij voorkeur met hulp van de aanwijzingen, welke wij verder hebben gepubliceerd. Als u geen ervaring heeft, om het virus handmatig te verwijderen, adviseren wij u om de automatische instructies na te gaan.

Nadat u Cerber 5.0 heeft verwijderd, moedigen wij u aan om van de gratis offerten op de website van Cerber voordeel te trekken en een gratis decoderingsbestand te gebruiken. Dan doet u alstublieft een backup van de versleutelde bestanden zodat u de alternatieve tools veilig gebruiken kunt die wij aan u verder voorstellen.

Om deze redenen hebben wij methoden verstrekt die u helpen om uw bestanden te herstellen – deze mogelijkheid is in fase “3. Cerber 5.0 gecodeerde bestanden herstellen” beschreven. Zij bevatten web links tot twee van de grootste decryptor ontwikkelaars – Kaspersky en Emsisof. We adviseren u deze links regelmatig te volgen. Wij gaan ook ons blog met artikels over decryptieaanwijzingen updaten zodra er welke voor deze iteratie van Cerber ontwikkeld worden. Dus, wij adviseren u ook deze pagina te volgen.

Hoe Cerber 5.0 van je computer verwijderen? (handmatig)

Aandacht! Belangrijke mededeling m.b.t. Cerber 5.0: de handmatige verwijdering van Cerber 5.0 vereist het aanbrengen van wijzigingen in de systeembestanden en registers. Dit kan dus schade aan je PC veroorzaken. Beschik je niet over de vereiste kennis? Geen probleem, je kunt dit doen door een malware remover te gebruiken.

Automatisch verwijderen Cerber 5.0 door het downloaden van een geavanceerde anti-malware programma.

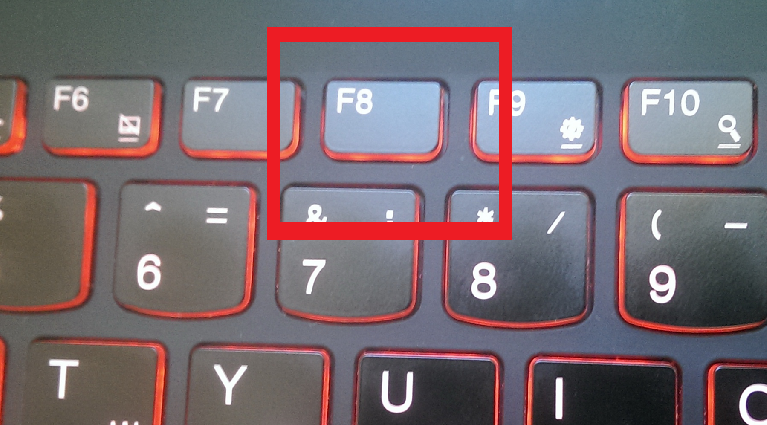

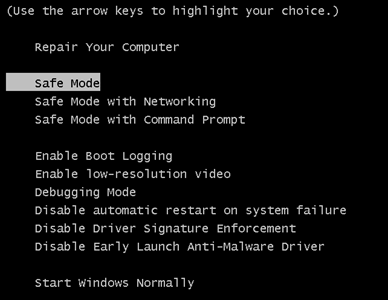

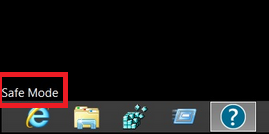

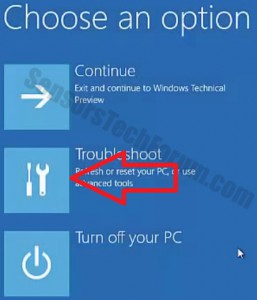

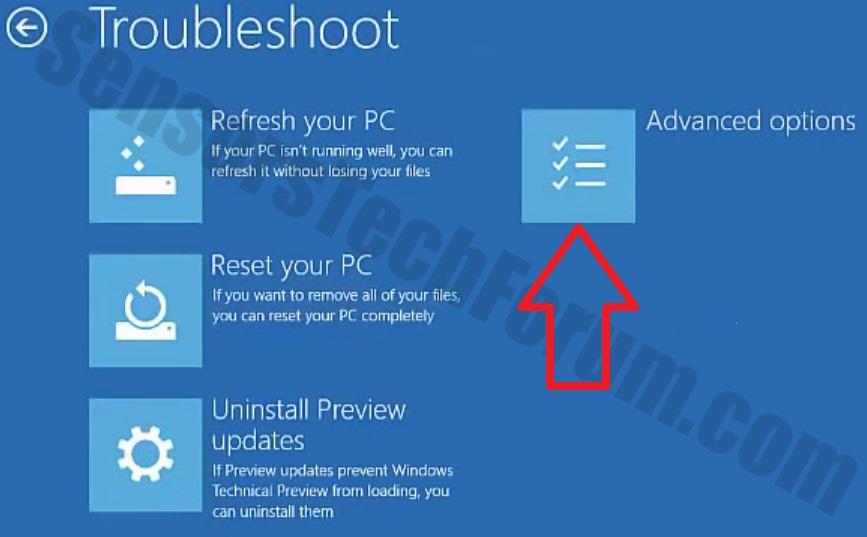

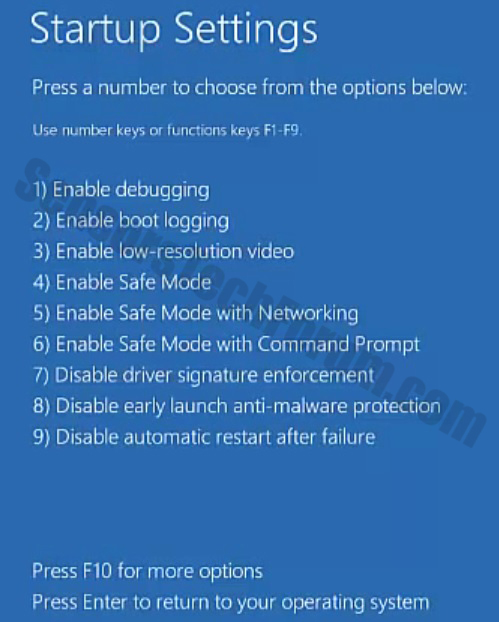

1. Voor Windows 7, XP en Vista.

1. Voor Windows 7, XP en Vista. 2. Voor Windows 8, 8.1 en 10.

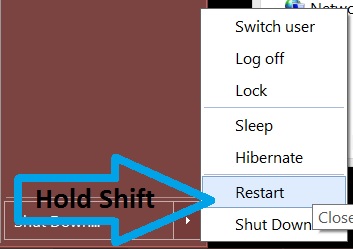

2. Voor Windows 8, 8.1 en 10.

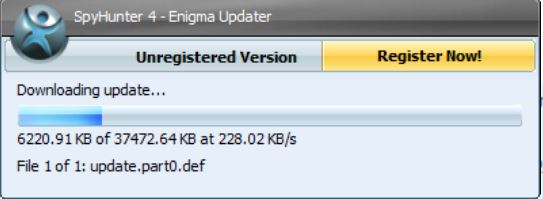

1. Om Cerber 5.0 te verwijderen moet je eerst SpyHunter installeren.

1. Om Cerber 5.0 te verwijderen moet je eerst SpyHunter installeren.

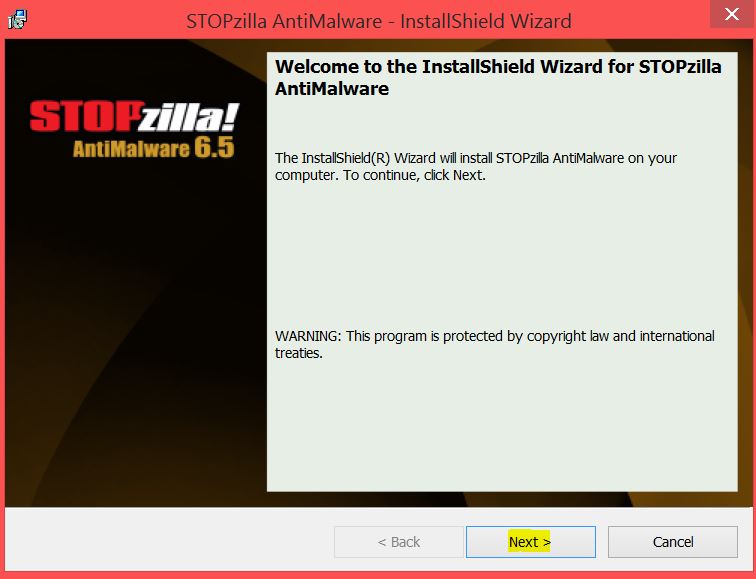

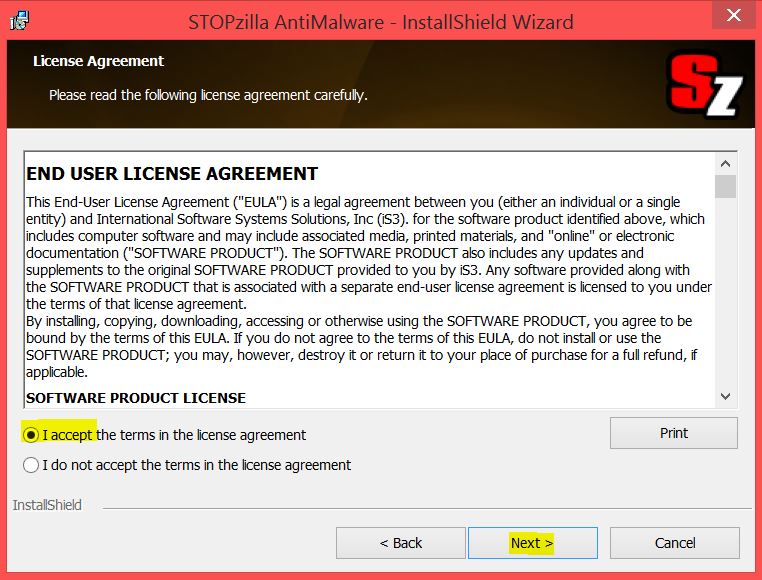

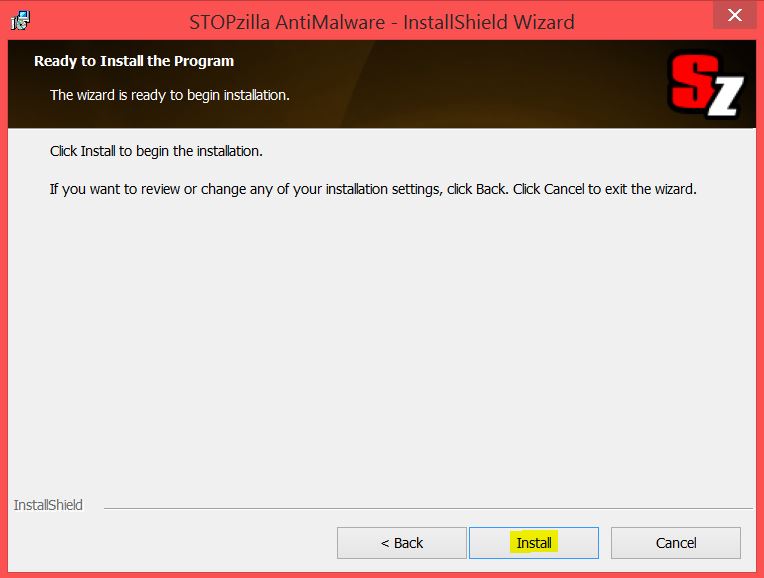

STOPZilla Anti Malware

STOPZilla Anti Malware